Вчера в рамках расширения коллекции прикупил Apple Thunderbolt Display. Возможно, один из самых “свежих” объектов в моем наборе артефактов, но за $100 долларов монитор в идеальном состоянии, который к тому же включал переходник с Thunderbolt на USB-C, сложно было пройти мимо. Да и вообще, при желании монитором вполне еще можно пользоваться, хотя отсутствие 4K/5K разрешения в 2024 году, после всех Retina-дисплеев, воспринимается немного болезненно. Но я все равно решил попробовать, и получил такой сетап:

Continue reading

Category Archives: Gadgets

Brother iPrint

Brother делает офигенные принтеры. Они работают годами, принимают в себя сторонние картриджи с тонером, и не требуют идиотских подписок как у HP. Когда кто-то у меня спрашивает рекомендацию домашнего принтера, я всегда советую Brother (и сам пользуюсь уже много лет). Но тот факт, что они до сих пор пишут приложение только для Intel (и даже выпускают апдейты в 2024 году) — это какой-то позор.

Демонстрация Apple Vision Pro

Другого названия для этой заметки я не смог подобрать, потому что это именно то, что я сделал: я записался на демонстрацию Apple Vision Pro в Apple Store, и там в течение получаса смог опробовать основную функциональность устройства. Само демо очень напоминает, как я понимаю, то, что получали журналисты в июне прошлого года — несколько базовых юзкейсов с яркими примерами использования, без продвинутых вещей типа работы с Маком, например. Я с точки зрения VR/AR достаточно нулевой пользователь; лет 5 назад попробовал игру в VR устройстве от HTC, если я правильно помню, и еще игрался как-то с Google Cardboard.

Проблем с записью на такое демо, кстати, нет — доступны слоты даже на тот же день, иногда на следующий, в зависимости от выбранного магазина Apple. При записи надо только указать, есть ли какие-то недостатки зрения, чтобы для демо-устройства подобрали соответствующие линзы. У меня хоть и поплыло уже немного зрение, улучшенное после коррекции, но пока не очень сильно, поэтому я не стал запрашивать никакие линзы. В указанное время ты приходишь в магазин, на входе, как обычно, кому-то из сотрудников говоришь о том, почему ты пришел, и они отправляют тебя к соответствующему столу.

Continue reading

Впечатления от iPhone 15 Pro Max

В этом году я снова решил провести эксперимент — перейти на телефон очень большого размера. В прошлый раз это был iPhone XS Max, и тогда опыт мне не сильно понравился: я через год переехал обратно на iPhone “стандартного” размера, и продолжал скептично относиться к “Макс”-размерам. При этом я понимаю и принимаю тот факт, что предпочтения у разных людей разные, да и размеры рук тоже, но все равно не мог себя уговорить, что это подходящий мне размер. Но тут Apple, можно сказать, вынуждает сделать выбор в пользу Max-версии.

Формально, разумеется никто не заставляет меня покупать большой телефон. Однако, наличие в версии Pro Max улучшенного телеобъектива, которому не нашлось места в обычной Pro модели, вызвало у меня интерес, который обошелся мне в дополнительные 200 долларов. Допускаю, что Apple такое позиционирование моделей сделала намерено, ожидая, что пользователи купят более дорогую модель из-за её дополнительных возможностей, и таким образом поднимут среднюю продажную цену линейки iPhone. Предложение не такое уж и ужасное; в конечном итоге, покупатели получают не только новый телеобъектив, но и больше экранного пространства, больше аккумулятора, больше памяти — больше телефона в целом.

Continue reading

Apple Vision Pro

На прошедшей в этом месяце конференции для разработчиков Apple представила совершенно новое устройство в линейке своих продуктов — гарнитуру (шлем?) дополненной реальности Apple Vision Pro. Выбор такого места для анонса неслучаен, и я ниже напишу, почему. В лучших традициях интернета я должен был в первый же день опубликовать трехчасовое видео на YouTube с названием “полный и детальный анбоксинг и разбор гарнитуры”, но я не такой! Я взял паузу на подумать и понять для себя лучше, что это за устройство и какие у него перспективы.

Благодаря паузе я прочитал, кажется, почти все обзоры тех журналистов, которым повезло быть на презентации и получить получасовое демо устройства (например, раз, два, три). Очень рекомендую и вам почитать, если до сих пор не читали, потому что на ближайшие полгода это самое близкое к реальному использованию устройства, что мы можем получить.

Continue reading

Впечатления от Apple Watch Ultra

Закрою все-таки в этом году гештальт с обещанием рассказать про новые смарт-часы Apple – Apple Watch Ultra, которые приехали еще в октябре. До этого я пользовался Apple Watch Series 6 — пропустив Series 7, поскольку большой экран той модели меня особо не зацепил. На самом деле я пользовался сразу двумя Apple Watch — Series 5 и Series 6, но я об этом расскажу чуть ниже. Пропуск покупки Series 7 мне как раз помог с оправданием, что у меня есть некий ментальный «бюджет» на новые часы, поэтому особых терзаний по поводу покупки новой модели я не испытывал. Все предыдущие версии Apple Watch до этого у меня были алюминиевые, а я давно хотел попробовать, как оно по-взрослому, с титаном и сапфиром.

Откровенно признаюсь, что я совсем не та аудитория Apple Watch Ultra, которую показывает Apple в своих промо-материалах для этой модели. Я не бегаю марафоны по утрам, переплывая Ла-Машн после обеда и ныряя в Марианский жёлоб ближе к вечеру. Я не живу спортом, хотя и стараюсь быть активным, и в моей жизни почти нет экстрима, если не считать езды по дорогам общественного пользования на машине, которую мы собрали сами в гараже. Я могу пойти на хайк в горах, где красиво, но даже там не возникнет необходимости вызывать помощь через спутник благодаря iPhone 14 Pro, потому что будет доступна мобильная связь.

Также, как вы помните, у меня еще есть велосипед, но по независящим от меня обстоятельствам, к сожалению, в этом году он гораздо больше провисел на стене, чем в предыдущие годы. Короче, я нормальный человек, и мне плевать на маркетинговое позиционирование Apple Watch Ultra компанией Apple. Мне просто понравилась новая модель, и я её купил.

Continue reading

Впечатления от iPhone 14 Pro

Если честно, я не очень хотел писать этот пост, и поэтому у меня это заняло столько времени; не знаю даже, прочитает ли его кто-то уже сейчас. В моем случае война как-то не способствует литературному таланту, но почти сразу после покупки я пообещал читателям рассказать свои впечатления. Да я и телефон не очень-то хотел покупать, еще во время презентации новых моделей прокомментировал, что новый iPhone что-то никак не привел меня в восторг, в отличие от Apple Watch Ultra. Поэтому я и не рвался покупать iPhone, и пропустил время начала предзаказов. Но потом я глянул на наличие устройств в рознице, увидел, что новый iPhone все еще можно было забрать в день начала продаж. В то же время за трейд-ин Apple обещала приемлемую сумму (600 долларов), и я решил, что можно махнуть.

После некоторых метаний в выборе цвета я остановился на баклажанном iPhone, с объемом памяти 128ГБ (при использовании облака особой необходимости покупать больше не вижу). Цвет, кстати, достаточно прикольный и совсем не такой, как на промо-фотографиях. На iPhone 14 Pro я переезжал с 13 Pro, переезд методом подключения двух телефонов напрямую с переливанием данных с одного устройства на другое. Скукотища? Да, пожалуй — но и обновления iPhone последние пару лет примерно так же можно охарактеризовать. Я сейчас читаю книгу про Apple, описывающую “жизнь” в Apple после ухода Джобса, и там много рассказывается про Айва, которому наскучило бесконечно заниматься очередными линиями нового корпуса. Вот и я так себя чувствую. Рассказывать характеристики нет смысла, поэтому сразу перейду к тому, что понравилось, а что не очень.

Continue reading

Впечатления от AirPods Max

Когда Apple выпустила AirPods Max, моя первая реакция на мысль о покупке была “ну куда тебе-то?”. Я прекрасно осознаю, что я со своим испорченным слухом вряд ли смогу оценить всю глубину и ширину звучания этих наушников. Я в целом люблю хороший звук, но я не прогреваю кабеля белым шумом, и мне достаточно AAC в 256кбт/c вместо lossless. А 550 долларов — это все-таки 550 долларов, ощутимая сумма, чтобы решить, что пары AirPods Pro и Beats Studio 3 мне почти что хватает. Но потом я наткнулся на распродажу, в которой AirPods Max «выбросили» за 399 долларов, и для меня это стало преодолением психологического барьера, что “вот уже за эти деньги можно”.

Очень нравится этот ракурс, так как тут тема с цифровой короной наилучшим образом перекликается с Apple Watch.© Apple

Могу ли я что-то добавить к тому, что уже написано, сказано и снято про AirPods Max? Конечно, я могу добавить свои субъективные впечатления! Как написал кто-то в твиттере, “интересен отзыв не муз эксперта на всю голову, а обычного, не прихотливого пользователя”. Так это же про меня, подумал я! Мой типичный сценарий использования — слушать музыку, когда работаю. Запускать музыку на весь дом через колонки не очень хорошо, когда дома несколько человек, поэтому наушники как раз для этого подходят. Также стараюсь использовать наушники в самолетах, особенно после одной из последних поездок, когда один из AirPods Pro провалился под подушку сидения, и по прилету пришлось вызывать механика сидение разбирать.

Continue reading

MacBook Pro: M1 Max против M1 Pro

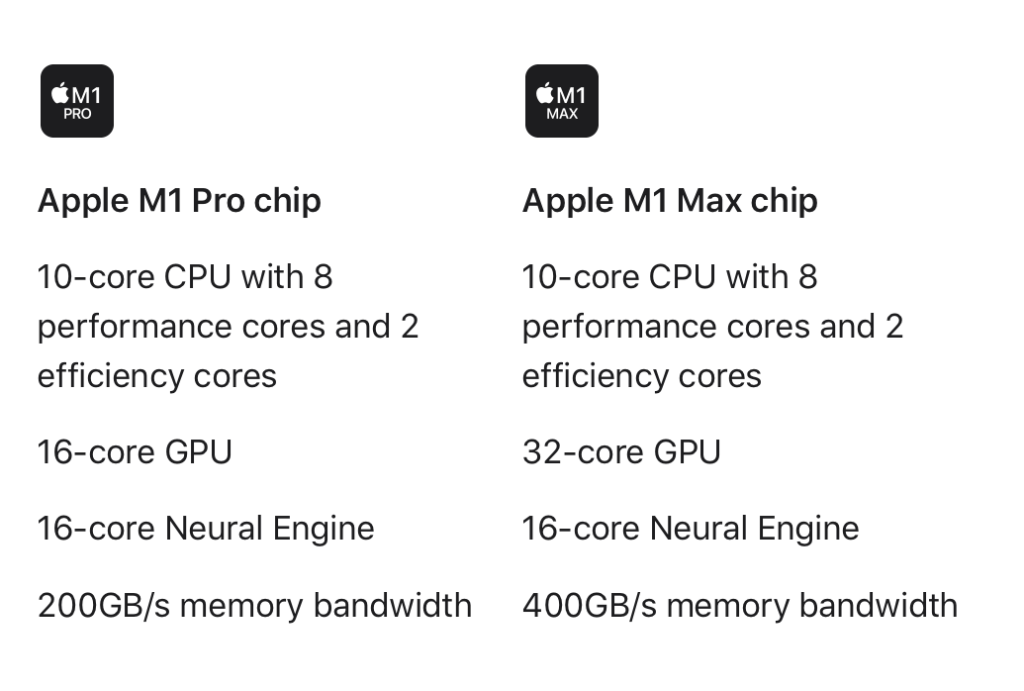

В начале ноября я опубликовал свой обзор нового MacBook Pro с процессором M1 Max. Там в статье я даже сделал, возможно, неожиданный вывод о том, что процессора M1 Max может быть слишком много:

Я подумал, что для меня (и большой части пользователей) выбор процессора M1 Max неоправдан — за исключением случаев, если ваши рабочие процессы могут серьезно нагрузить графические ядра системы. Графические ядра поджирают аккумулятор у Мака, и чем их больше — тем больше расход батареи. Так что в какой-то момент вечером голову захватили мысли из серии “надо было взять M1 Pro, но с 2ТБ пространства — за те же деньги”.

Подозрительно большое количество читателей со мной даже согласились. И вот на прошлой неделе ко мне приехал еще один MacBook Pro, теперь уже с процессором M1 Pro. Это ноутбук, который я заказал как рабочий, так как у меня достаточно давно подошел срок апгрейда рабочего ноутбука, но я терпел, дожидаясь новых моделей MacBook Pro. Эта модель очень похожа на то, что я купил себе: тоже 16-дюймовый MacBook Pro, тоже 32ГБ оперативной памяти, процессор M1 Pro с теми же 10 ядрами (8 основных и два вспомогательных), но 16 графических ядер вместо 32, и 512ГБ пространства вместо 1ТБ:

Continue reading

16-дюймовый MacBook Pro 2021 с M1 Max: лучший ноутбук Apple

Для тех, кому лень читать много текста, я могу сразу все заспойлить в версии TL;DR:

Это практически идеальный ноутбук по всем параметрам, которые важны для ноутбука. Производительность процессора, качество экрана, время работы от аккумулятора. Можно сколько угодно подначивать Apple по поводу “откатывания” некоторых решений 5-летней давности, но факт остается фактом: в 2021 году Apple признала свои ошибки, исправила их и доставила.

Для тех, кому интересно, как можно о ноутбуке написать больше 4 тысяч слов — добро пожаловать!

Важный момент о чтобы понимать, с чем я сравниваю. За последние 7 лет у меня была масса ноутбуков Apple (как собственных, так и рабочих):

– MacBook Pro 15” Intel Core i7 2014 года

– MacBook 12” Intel Core m3 2015 года

– MacBook Pro 13” Intel Core i5 2018 года

– MacBook Pro 13” M1 2021 года

– MacBook Pro 15” Intel Core i9 2018 года

(смутно припоминаю, что где-то между ними еще был какой-то MacBook Air, но это не точно)

Первый ноутбук из этого списка до последнего времени я считал лучшим ноутбуком в истории Apple (была небольшая ревизия этой модели в 2015 году, но архитектурно это одно и то же поколение). Там есть разнообразие портов, нормальная клавиатура, отсутствие компромиссов в угоду тонкости. Но, поработав последние полгода на M1 Маке, я понимал, что Apple с новыми процессорами нащупала очень хорошую жилу. И что если Apple покажет новое поколение Pro машин, исправив свои ошибки последних лет, то должно получиться что-то очень хорошее (и надо будет покупать). И вот сразу после анонса новых Маков я разместил заказ — уговорив Apple Card на конфигурацию с большим запасом: MacBook Pro 16 дюймов, M1 Max c 32ГБ памяти и 1ТБ хранилища для файлов.

(Как-то язык не поворачивается назвать это “диском”, хотя у Apple до сих пор язык поворачивается называть по умолчанию диск именем Macintosh HD — то есть Hard Drive. Ну, в целом, точно не Soft Drive, и ладно).

Continue reading