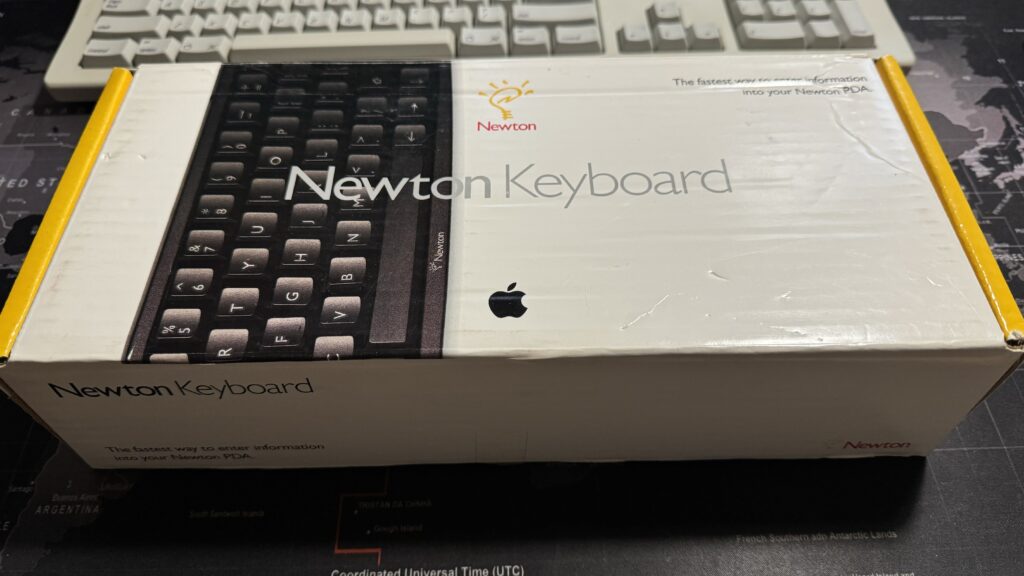

Недавно моя коллекция исторических артефактов Apple пополнилась достаточно редким экземпляром — клавиатурой для Apple Newton.

Хороший такой лот, удачный — в коробке, с кожаным чехлом и всей документацией. Приятно, когда одним выстрелом можно потеребить сразу оба мини-хобби: так-то я еще и клавиатуры люблю, в частности, механические. Эта интересна не только своим микро-размером, но и тем, что она, как старые клавиатуры IBM, производит уникальные сканкоды для каждой клавиши, вместо букв в ASCII. Причем один код отправляется, когда кнопка нажата, а второй — когда кнопка отпущена.

Continue reading