И до сих пор не копирует! Даже в названиях — Samsung Watch Ultra, ага.

Tag Archives: Apple

Пополнение коллекции и квадрат Джобса

Уже какое-то время собираюсь продолжить рассказ про мою случайно получившуюся коллекцию различных Маков. “Случайно” — потому что изначально я как-то не предполагал создавать коллекцию, а потом оно как-то само получилось. А между тем, у нее с последнего обновления, тоже были пополнения. Сейчас в ней насчитывается примерно около 25 компьютеров, включая несколько из последней находки. (Из нее я решил оставить себе три компьютера, а остальные как получится — может, что-то удастся продать, а что-то пойдет на лавочки. Я расскажу о них отдельно, тем более, что там мне достался невероятный бонус). Возвращаясь к коллекции, в в списке из того, что я хотел бы иметь в своей коллекции, осталось не так много устройств.

Что прибавилось за последние пару месяцев? Во-первых, еще один Newton 110 (прадедушка iPhone). На самом деле я очень хотел купить стилус к тому MessagePad, который мне достался бонусом, но стилус почему-то мало кто продает отдельно. Поэтому когда я увидел лот, где был сразу и стилус, и сам PDA к нему в придачу, да еще и недорого — то я сразу же его и купил.

Android и Bluetooth

Я всячески стараюсь сохранять объективность, пользуясь Samsung Tab S9, но хочу пожаловаться. Планшет в целом ничего, и экран замечательный, но почему Android так не дружит с Bluetooth?

Мне приходится использовать планшет в режиме, где подключены Bluetooth клавиатура и мышь. Иногда это даже выглядит таким странным образом, когда рядом с Tab S9 стоит и старенький iPad Pro (который еще огого!):

3D апгрейд iBook-а

За последнее время у меня было несколько пополнений коллекции Маков, и я расскажу об этом отдельно. Тут я хотел показать фокус с iBook G3, который я недавно провернул.

Private Cloud Compute

“ИИ” в текстах и картинках — это круто, конечно, и надо отдать должное Apple за применение этих алгоритмов в практичных и понятных сценариях. Но, как это часто бывает с Apple, надо будет дождаться реальной реализации и посмотреть, насколько это действительно будет хорошо работать. Как отличаются туризм и эмиграция, так и отполированное демо может отличаться от реальной работы на реальном устройстве.

Но меня во всей этой истории с Apple Intelligence больше всего заинтересовала технология Apple Private Cloud Compute — технология, которая обеспечит обработку пользовательских данных на сервере, в случае, когда потребуется больше мощности, чем может обеспечить само устройство.

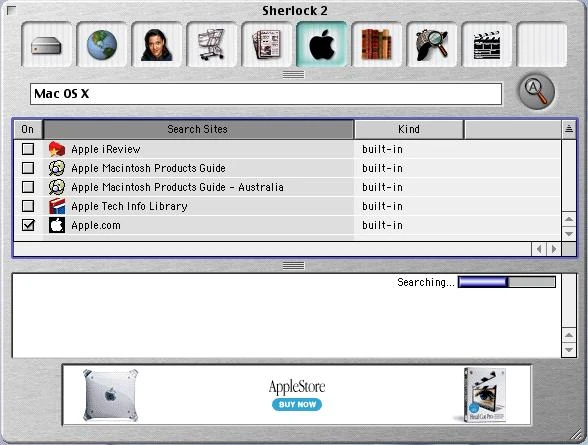

Sherlocking 2024

Если вы не помните, термин “Sherlock” в контексте Apple означает, что Apple берет идею приложения или сервиса, которые разрабатывают сторонние разработчики, и интегрирует прямо в операционную систему. Это часто приводит к тому, что разработчикам приходится искать другие идеи для своих приложений, потому что пользователи начинают покупать их продукты гораздо меньше, если в системе уже встроена бесплатная альтернатива.

Собственно, термин возник в 90х, когда Apple добавила в Mac OS 8 приложение для поиска под названием Sherlock, которое было очень похоже на приложение Watson компании Karelia. Якобы даже сам Стив Джобс тогда сказал разработчикам, что, мол, “ваша программка — это дрезина на рельсах, а Apple — это поезд, который мчится на всех парах по своим же рельсам”. В общем, с тех пор Apple никогда не стеснялась добавлять в свою систему фичи, которые могли быть фундаментом сторонних приложений.

WWDC 2024

Сегодня большим кейнотом стартует конференция разработчиков Apple — WWDC 2024. Большой вопрос, конечно, в том, ставить ли Beta 1, которая наверняка будет доступна прямо сегодня, на основное устройство, или все-таки еще подождать Beta 2? Будет зависеть от фич, которые покажут, на самом деле.

Новые iPad как большая экономия

Я, хоть и пропустил мероприятие по анонсу новых iPad, потом внимательно почитал, что там Apple представила, и перечитал все основные обзоры новых планшетов. Я серьезно подумываю об апгрейде, потому что текущему iPad Pro уже 6 годиков. У меня есть еще iPad mini 6 поколения, и мелькнула мысль, что можно было бы оба iPad провернуть через trade-in, и заплатить только разницу за новый iPad Pro с экраном 11 дюймов. Подорожание этих планшетов вбросило большую гранату в этот бизнес-кейс, потому что разница между трейд-ином и доплатой все равно оставалась немаленькой.

Можно было бы попробовать себя уговорить на iPad Air, но если уж менять устройство раз в 5-6 лет, то по моей логике лучше купить топовую модель, и забыть о вопросе апгрейда на длительный период. К тому же, текущая модель iPad Pro сейчас такая, что во многих обзорах написали об ощущении того, что Apple просто уже бахвалится своими возможностями выпускать подобные устройства. Но за соответствующую цену. Continue reading

Короткая версия отчета Apple о прошедшем квартале

iPhone – снижение выручки на 10%

Mac – рост выручки на 3.9%

iPad – снижение выручки на 17%

Носимая электроника – снижение выручки на 10%

Сервисы – рост выручки на 14%

Continue reading

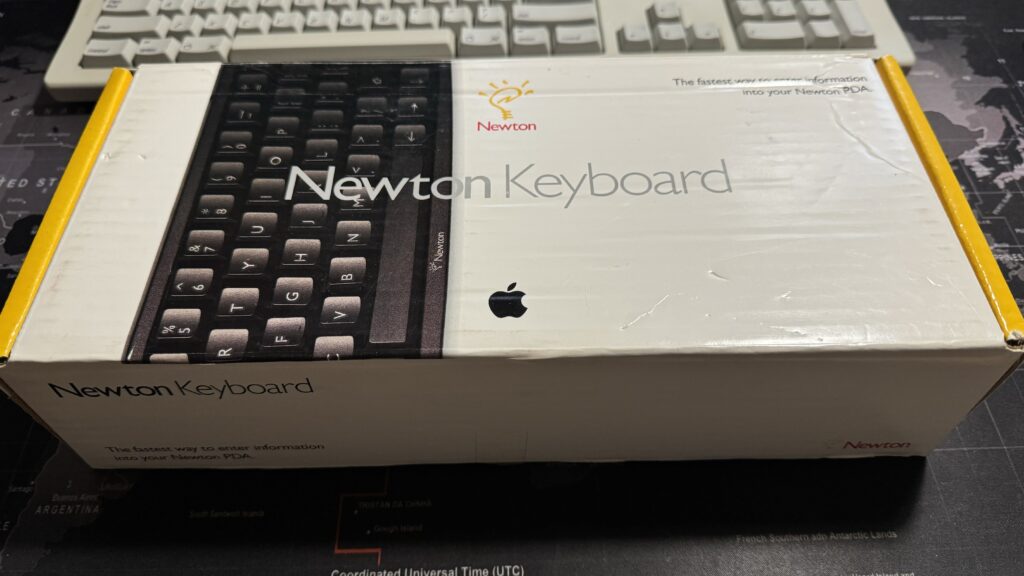

Клавиатура для Apple Newton

Недавно моя коллекция исторических артефактов Apple пополнилась достаточно редким экземпляром — клавиатурой для Apple Newton.

Хороший такой лот, удачный — в коробке, с кожаным чехлом и всей документацией. Приятно, когда одним выстрелом можно потеребить сразу оба мини-хобби: так-то я еще и клавиатуры люблю, в частности, механические. Эта интересна не только своим микро-размером, но и тем, что она, как старые клавиатуры IBM, производит уникальные сканкоды для каждой клавиши, вместо букв в ASCII. Причем один код отправляется, когда кнопка нажата, а второй — когда кнопка отпущена.

Continue reading