Сегодня большим кейнотом стартует конференция разработчиков Apple — WWDC 2024. Большой вопрос, конечно, в том, ставить ли Beta 1, которая наверняка будет доступна прямо сегодня, на основное устройство, или все-таки еще подождать Beta 2? Будет зависеть от фич, которые покажут, на самом деле.

Samsung Tab S9

Как я уже пошутил в ФБ, что случайно не тот iPad купил:

Машины

Новые iPad как большая экономия

Я, хоть и пропустил мероприятие по анонсу новых iPad, потом внимательно почитал, что там Apple представила, и перечитал все основные обзоры новых планшетов. Я серьезно подумываю об апгрейде, потому что текущему iPad Pro уже 6 годиков. У меня есть еще iPad mini 6 поколения, и мелькнула мысль, что можно было бы оба iPad провернуть через trade-in, и заплатить только разницу за новый iPad Pro с экраном 11 дюймов. Подорожание этих планшетов вбросило большую гранату в этот бизнес-кейс, потому что разница между трейд-ином и доплатой все равно оставалась немаленькой.

Можно было бы попробовать себя уговорить на iPad Air, но если уж менять устройство раз в 5-6 лет, то по моей логике лучше купить топовую модель, и забыть о вопросе апгрейда на длительный период. К тому же, текущая модель iPad Pro сейчас такая, что во многих обзорах написали об ощущении того, что Apple просто уже бахвалится своими возможностями выпускать подобные устройства. Но за соответствующую цену. Continue reading

Реорганизация рабочего места

Я работаю из дома с некоторыми перерывами уже почти 20 лет. Некоторые перерывы были длиной в год или около того, но с 2005 года я работал не в офисе суммарно не меньше 15 лет. Какое-то отдельное рабочее место я себе всегда дома организовывал, но это обычно получалось ситуативно, как попало. На волне экспериментов с мониторами, я наконец-то решил заняться этим вплотную. Я долго и много размышлял о том, как я работаю, и что же мне лучше всего подойдет, и, кажется, собрал себе рабочее место, которое очень хорошо мне подходит и нравится. Возможно, мои соображения кому-то пригодятся. В духе современного интернета я должен был бы сказать, что это единственно правильный вариант организации рабочего места, но профессиональная деформация продуктового менеджера мне не позволяет сделать этого: воспринимайте эти советы именно так — как личные предпочтения. Тем более, что мои условия отталкиваются от конкретно моих условий с формой и размерами комнаты, наличия собаки и предметов быта для нее в комнате, и тд. Но графоманию надо куда-то девать?

Началось все с того, что я решил поменять стол. Мой старый стол меня бесил давно: это был купленный еще в 2015 году регулируемый по высоте Becant из Ikea, и его шатание основательно выводило меня из себя. (Конструкция стола изначально ущербная, и даже в нижнем положении ноги стола имели люфт, а в поднятном состоянии люфт существенно увеличивался). В какой-то момент это выведение из себя случилось окончательно, и я понял, что так дальше продолжаться не может.

Continue reading

Деревья!

Пару дней назад приехали саженцы, которые мы заказали несколько месяцев назад. Больше сотни саженцев:

Два вида дубов (50 дуб красный + 50 дуб острейший)

Акация (12)

Сосна (12)

Еще кусты пузыреплодника (тоже 12).

Короткая версия отчета Apple о прошедшем квартале

iPhone – снижение выручки на 10%

Mac – рост выручки на 3.9%

iPad – снижение выручки на 17%

Носимая электроника – снижение выручки на 10%

Сервисы – рост выручки на 14%

Continue reading

Искусственный интеллект в браузерах

“Apple is testing a version of its Safari web browser that includes UI tweaks, advanced content blocking features, and a new AI-powered tool dubbed Intelligent Search”

Что на самом деле нужно в современных браузерах — так это не “интеллектуальный поиск”, а идентификация страниц “этот текст был сгенерирован с помощью автогенератора текста (так называемого “ИИ”), поэтому относитесь к нему соответственно”.

Перспективы Apple Vision Pro

Мой пост на Facebook с шуткой “Apple Vision what?”, как мне показалось, был воспринят немного неправильно некоторыми читателями. Они решили, что я декларирую эту гарнитуру дополненной реальности провалом, хотя я имел в виду нечто другое.

Несколько месяцев со старта продаж никак не показывают, насколько провальным может быть продукт. Даже несколько лет могут не быть таким показателем, особенно для компании как Apple, с ее практически бесконечными запасами ресурсов, финансовых и человеческих. Я когда-то переводил неплохую статью о том, как работает Apple в плане запуска своих продуктов. Если свести ее к версии TL;DR, то получится следующее:

Continue reading

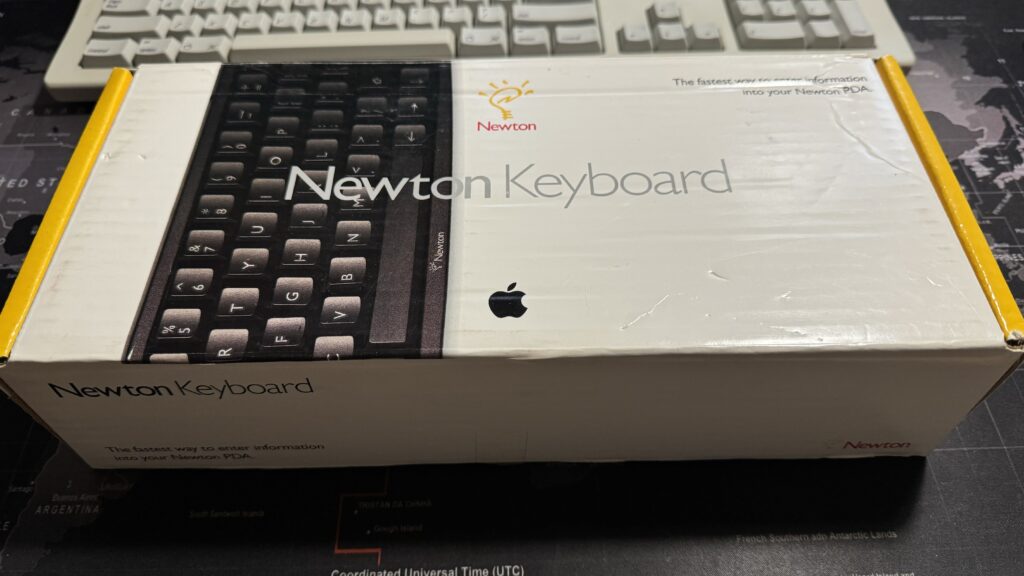

Клавиатура для Apple Newton

Недавно моя коллекция исторических артефактов Apple пополнилась достаточно редким экземпляром — клавиатурой для Apple Newton.

Хороший такой лот, удачный — в коробке, с кожаным чехлом и всей документацией. Приятно, когда одним выстрелом можно потеребить сразу оба мини-хобби: так-то я еще и клавиатуры люблю, в частности, механические. Эта интересна не только своим микро-размером, но и тем, что она, как старые клавиатуры IBM, производит уникальные сканкоды для каждой клавиши, вместо букв в ASCII. Причем один код отправляется, когда кнопка нажата, а второй — когда кнопка отпущена.

Continue reading