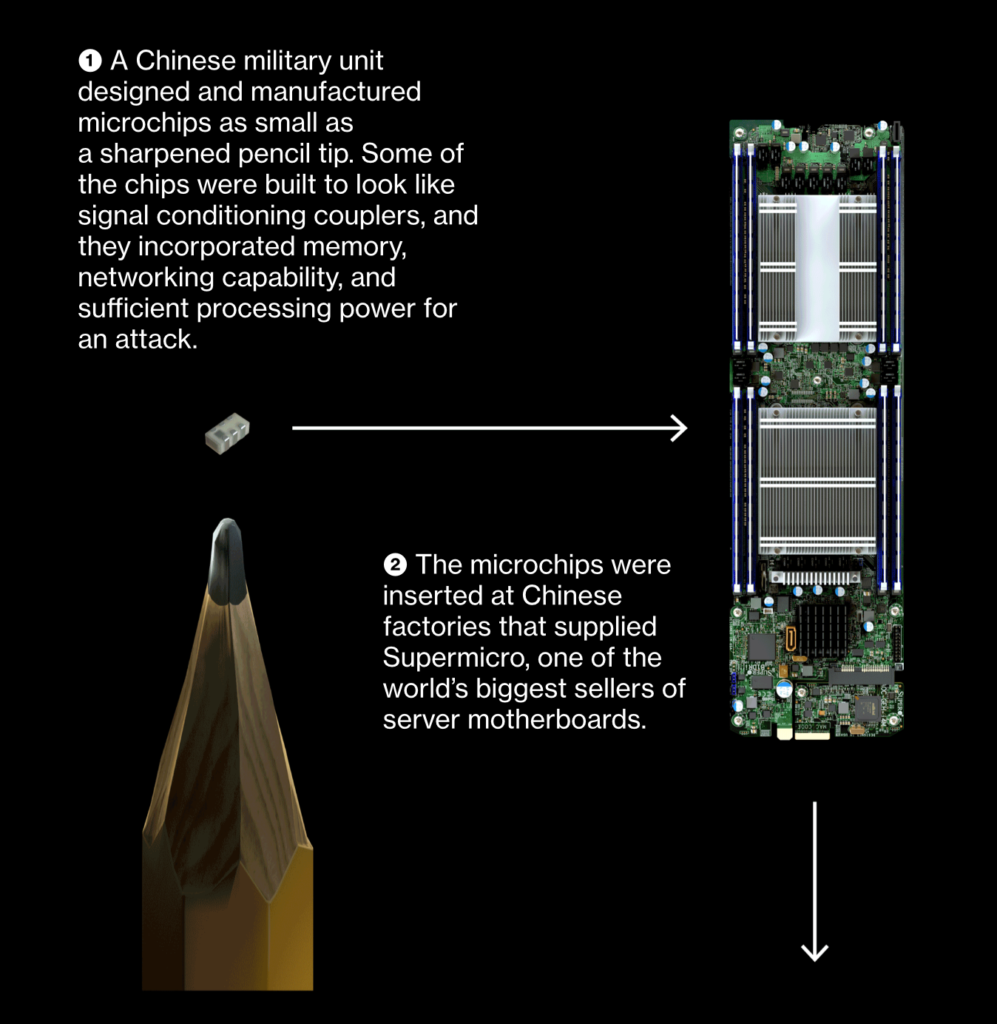

Новость дня, безусловно, это статья на Bloomberg о микрочипе на платах для серверов компании Supermicro. Якобы во время сборки материнских плат для серверов компании Supermicro на платы устанавливался микроскопический чип, разработанный военным ведомством Китая. Эти материнские платы затем использовались в серверах, которые собирала компания Supermicro в США. А сервера, в свою очередь, использовались в дата-центрах других американских компаний, включая Amazon, Apple, Microsoft и еще несколько десятков компаний. Чип, исходя из материалов статьи, обеспечивал удаленный доступ к серверам, модифицируя код операционной системы (интересно, как это позволяло ему оставаться незамеченным?). Статья в Bloomberg изобилует массой деталей, как и информацией о многолетнем расследовании всей этой истории.

В статье говорится также о том, что якобы Apple заподозрила что-то еще в 2015 году, когда планировала большую закупку серверов для своих дата-центров (я даже припоминаю такие новости 3 года назад). Была вот еще такая история из 2017 года про проблемы в прошивках серверов. Но также нужно отметить, что и Amazon, и Apple заявили, что они не обладают информацией ни о подобных уязвимостях в серверах Supermicro, ни о расследовании этой истории, и сами неоднократно проводили аудиты серверов Supermicro, и никаких лишних чипов не обнаруживали. Правда, Apple также говорит, что однажды обнаружили зараженный драйвер в сервере, но никаких чипов не было. Вообще заявление Apple довольно жесткое и прямолинейное, утверждающее, что Bloomberg было бы неплохо усомниться в осведомленности или искренности их источников.

АПД А вот еще не менее жесткий ответ от Amazon:

There are so many inaccuracies in this article as it relates to Amazon that they’re hard to count.

Правда, осадочек остается — дыма-то без огня не бывает, но непонятно, какой дым за какой огонь принимают журналисты Bloomberg.