Apple сегодня анонсировала целый набор существенных изменений в различных системах, обеспечивающих безопасность своих операционных систем и облачного сервиса iCloud. Я, увлекаясь темой информационной безопасности как хобби, могу только поприветствовать такие изменения.

Основных изменений три:

– Проверка ключей контактов в iMessage

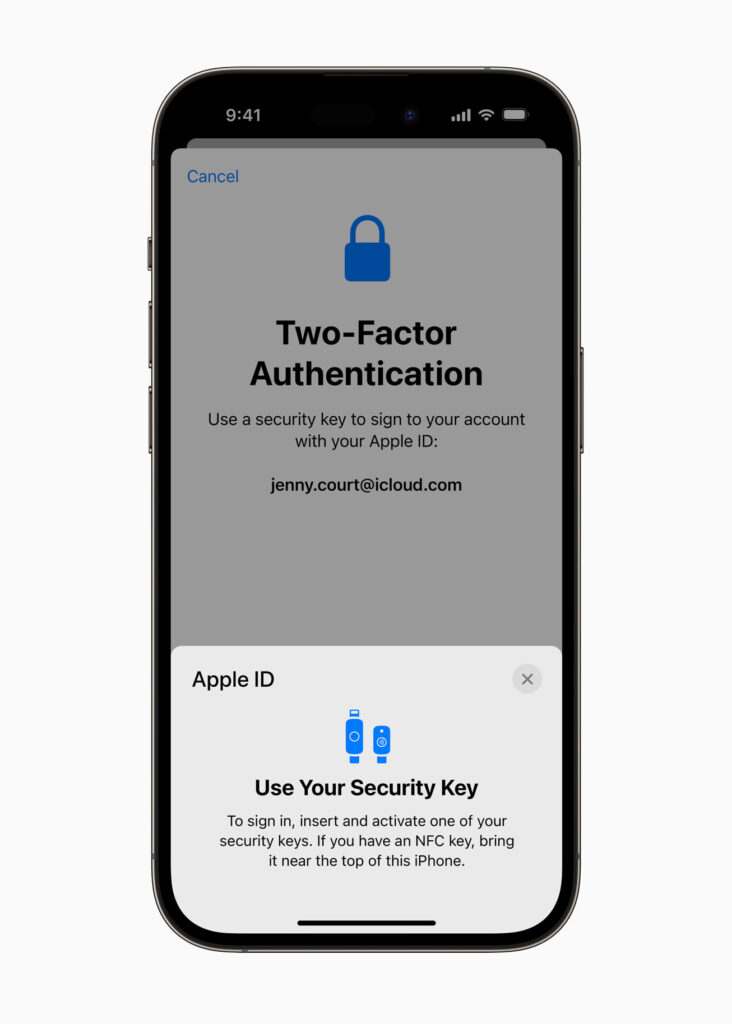

– Поддержка физических ключей безопасности для акаунтов Apple ID

– Дополнительные разделы iCloud, которые теперь будут зашифрованы сквозным шифрованием.

Проверка ключей контактов при обмене сообщений в iMessage важна для тех людей, кто может испытывать на себе чрезмерный интерес различных органов — от разведывательных до государственных, например, журналисты. В этом случае те пользователи, которые активировали iMessage Contact Key Verification, получат сообщения, если в переписке будет замечено неавторизованное устройство (например, злоумышленники взломали учетку одного из участников переписки и вошли в нее со своего устройства, что позволяет получать на это устройство сообщения из переписки).

Добавление поддержки аппаратных ключей для учеток iCloud вызывает только один вопрос: “Почему не раньше?”. Собственно, да, можно только добавить, что “наконец-то”. Будут поддерживаться сторонние ключи, подключающиеся по разъему, а так же и NFC.

Continue reading