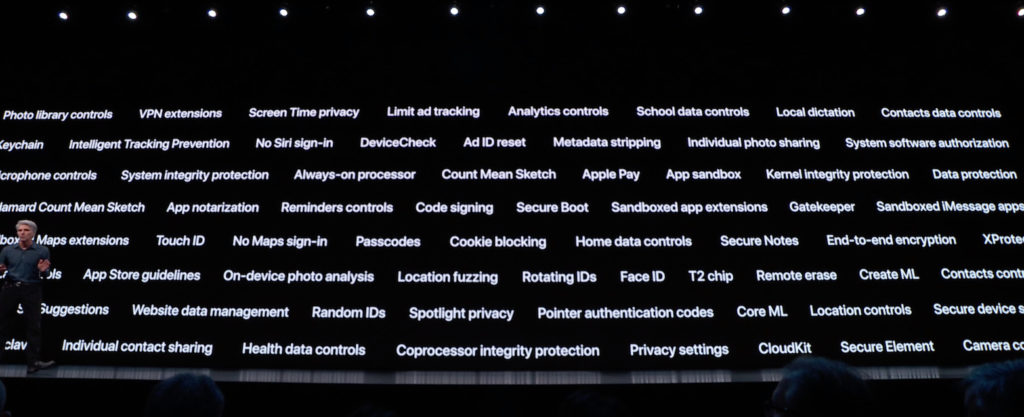

Так получается, что январь — это какое-то обострение новостей про Apple и информационную безопасность. Тема в целом сложная и запутанная, а когда в нее примешивать еще “экспертизу” и уверенность интернет-пользователей, то разобраться в ней бывает еще сложнее.

Вот и вчера у Reuters вышел материал, что Apple якобы отказалась от шифрования iCloud после жалоб ФБР о том, что это может помешать расследованиям. (А до этого еще была новость про сканирование фотографий в iCloud на предмет содержания сцен насилия над детьми. А совсем недавно – про разблокировку iPhone). Материал изобилует цитатами источников, пожелавших остаться неизвестными, которые знакомы с темой, хотя никто прямо не связывает события (требования ФБР) и результат (отсутствие шифрования у бэкапов iCloud). По ссылке есть хороший разбор Джона Грубера именно о тексте, цитировании и выводах в статье Reuters. Чего стоит только цитата одного из источников “Можете себе представить причины”. Да, я, например, могу, и там необязательно будет фигурировать требование ФБР. Поэтому одной из ключевых цитат материала я бы назвал эту:

Reuters could not determine why exactly Apple dropped the plan.

(Reuters не смогли определить точную причину, по которой Apple отказалась от плана (шифровать бэкапы))

Таким образом Reuters не смогла на основании собранных отзывов однозначно установить причинно-следственную связь, но многим этого и не нужно, они и “так все давно знали”. Хотя мне все же хочется разобраться в этом получше, и я очень надеюсь, что в ближайшее время мы услышим официальный комментарий от Apple по этому поводу.

Continue reading