Вообще-то, мне кажется, я достаточно убедительно все, что вам нужно знать в первую очередь, уже сказал в Твиттере:

еще раз напоминаю, что сегодняшнее обновление iOS 9.3.5 исправляет КРАЙНЕ КРИТИЧНЫЕ уязвимости и рекомендовано к установке НЕМЕДЛЕННО

— ʎɐsʇɐd ʎdɯnɹƃ (@alexmak) August 25, 2016

Если вы до сих пор не поставили это обновление, можете заняться этим, пока читаете эту заметку. Не то, чтобы ваши данные находятся под угрозой прямо сейчас, но раз уж информация об этой уязвимости (а, точнее, сразу о трех) доступна, лучше все-таки перебдеть.

Теперь вкратце о том, что же произошло. Исследователи из Citizen Lab и Lookout Security обнаружили несколько уязвимостей в iOS, которые позволяют удаленно взломать устройство и превратить его в полноценного шпиона за вами, получив доступ к приложениям, микрофону и камере. Более того, стало известно, что эти уязвимости были использованы как минимум в двух случаях направленных атак, что означает не просто теоретическую опасность, но и наличие практического применения этих уязвимостей. Apple, получив информацию об этих уязвимостях, выпустила для iOS 9 обновление, их исправляющее, а iOS 10 beta 7, вышедшая на прошлой неделе, уже содержит эти исправления. Учитывая, что Apple контролирует процесс обновлений, в отличие от Google с Android, можно сказать, что уже к концу недели большинство пользователей iOS будет в относительной безопасности.

Как началось

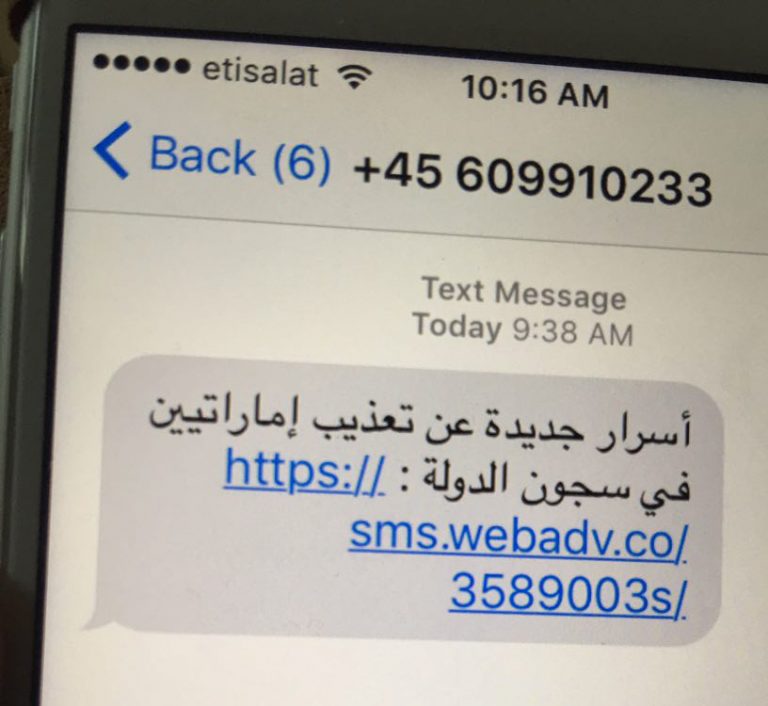

В начале августа правозащитник Ахмед Мансур (Ahmed Mansoor) из Объединенных Арабских Эмиратов (ОАЭ) получил несколько SMS-сообщений, обещавших по ссылке информацию о пытках заключенных в ОАЭ.

Поскольку он уже становился объектом атак злоумышленников (в том числе и успешных, с помощью “заминированного” файла для Microsoft Word), он обратился к специалистам, которые выяснили, что за ссылками стоит последовательность из сразу трех уязвимостей нулевого дня (отсюда название Trident):

CVE-2016-4657: Visiting a maliciously crafted website may lead to arbitrary code execution

CVE-2016-4655: An application may be able to disclose kernel memory

CVE-2016-4656: An application may be able to execute arbitrary code with kernel privileges

Грубо говоря (да простят меня эксперты за излишнее упрощение), первая уязвимость была в WebKit и обеспечивала первоначальную загрузку вредоносного кода в виде JavaScript, вторая обходила защиту памяти ядра системы (позволяя обнаруживать соответствующий адрес в ядре), третья уязвимость позволяла запускать неподписанный код в ядре, что обеспечивало удаленный джейлбрейк системы и установку вредоносного ПО, следящего за пользователем. Все это происходило невидимо для пользователя (после того, как он кликнул по ссылке). Я сейчас не буду углубляться в детали, но отдельно стоит отметить, что есть также метод инициализации такого процесса с помощью так называемого “zero-click” вектора, когда полученная в SMS ссылка открывается автоматически, не требуя нажатия от пользователя (с помощью WAP Push Service Loading). После чего Trident загружался на каждом старте, блокируя автоматические обновления системы и удаляя другие системы джейлбрейка.

Что происходит дальше

После того, как с телефоном была произведена операция джейлбрейка, на телефон устанавливаются библиотеки вредоносного ПО Pegasus, которые, используя модифицированную версию фреймворка Cydia Substrate, могли перехватывать сообщения и звонки из различных приложений. Вот список приложений, к данным которых могли получить злоумышленники: iMessage, Gmail, Viber, Facebook, WhatsApp, Telegram, Skype, Line, KakaoTalk, WeChat, Surespot, Imo.im, Mail.Ru, Tango, VK и Odnoklassniki. Кроме этого, вредоносное ПО получало доступ к данным о звонках, календарю, данным адресной книги, местоположению устройства и паролям в связке ключей. Также ПО Pegasus могло обеспечивать запись с микрофона и камеры телефона.

У вредоносного ПО, разумеется, был механизм “сливания” полученных данных на серверную инфраструктуру злоумышленников, механизм получения “обновленных инструкций” для вредоносного ПО, а также механизм самоуничтожения, удалявший следы присутствия Pegasus на телефоне. Детальный отчет о возможностях Pegasus можно почитать здесь (PDF).

Кто за этим стоит?

Исследователи смогли проследить первоисточники происхождения Pegasus до израильской компании NSO Group, которая, по мнению экспертов, является поставщиком подобного кибер-оружия. Информацию о том, какие именно следы ведут к NSO Group, можно почитать в отчете Citizen Lab. Там же, кстати, есть информация и о других подобных попытках применения этого метода для доступа к информации пользователей, в том числе в Мексике и Кении. NSO Group данном случае — скорей всего, поставщик решения для различных правительств, которые затем начинают применять эти инструменты для своих задач.

Выводы

Стоит ли немедленно выбрасывать iPhone как небезопасный телефон и бежать покупать Android? На ваше усмотрение (хаха). Даже в отчете CitizenLab неоднократно упоминается тот факт, что iOS — достаточно безопасная операционная система с хорошей защитой. Подобные уязвимости нулевого дня, особенно такие, которые позволяют провести удаленный джейлбрейк, встречаются очень редко, и на рынке могут стоить миллионы долларов, что делает ограниченной их доступность весьма узкому кругу “пользователей”, так сказать. Эксперты, исследовавшие Trident, отмечают, что Apple активно сотрудничала с ними в вопросах исправления уязвимостей, и выпустила обновление, исправляющее эти уязвимости в течение 10 дней с момента первого контакта. Но очевидно и так же, что NSO Group и другие организации, подобные ей, будут продолжать свои исследования в вопросах развития “кибер-оружия”, вопрос в том, кто и как будет его потом применять. А Apple, видимо, нужно улучшать механизмы определения таких проникновений в систему.

Пока что же рекомендаций две:

– Установите обновление iOS 9.3.5, если вы этого еще не сделали. Это быстро, бесплатно и сделает ваш телефон гораздо защищеннее.

– Если вы получаете сообщения (неважно, SMS, почта, сайты), в происхождении которых вы не уверены — воздерживайтесь от нажатия на ссылки и открывания файлов.

Вы держитесь здесь, вам всего доброго, хорошего настроения и здоровья!