Вчера на TechCrunch вышел материал о приложении Facebook Research для iOS и Android. Это приложение распространяется через сторонние сервисы под соусом “исследования аудитории”, вот страница для регистрации по участию в сервисе (кроме Applause, используются сервисы BetaBound и uTest). Требование к аудитории — проживание в США и возраст от 13 до 37 лет. Участие в исследовании предполагает оплату 20 долларов в месяц, а в обмен на это приложение собирает с телефонов пользователей практически все, что можно с телефонов собрать. Дело в том, что:

а) приложение для iOS распространяется с использованием сертификата разработчика Apple для корпоративных приложений, что дает Facebook практически полный доступ к данным пользователей на телефонах, включая фото и видео, почту, историю в браузерах, информацию о местоположении и тд.

б) приложение является замаскированным VPN-клиентом Onavo, принадлежащим Facebook, и, соответственно, дает Facebook доступ ко всему сетевому трафику устройств, на которых установлено такое приложение.

В некоторых случаях приложение даже просит аплоадить скриншоты истории покупок на Amazon (что вообще?).

Про Onavo вы можете помнить из истории еще летом, когда оказалось, что Facebook собирает слишком много информации о пользователях, не предупреждая их об этом, и в итоге Onavo убрали из App Store. Именно Onavo, кстати, в свое время показал Фейсбуку рост популярности WhatsApp, что привело к приобретению сервиса компанией Facebook. Но тут ситуация осложняется не только тем, что сервисы, распространяющие это приложение, не раскрывают полный набор данных, собираемых этим приложением (достаточно посмотреть на описание внизу страницы регистрации).

“By installing the software, you’re giving our client permission to collect data from your phone that will help them understand how you browse the internet, and how you use the features in the apps you’ve installed . . . This means you’re letting our client collect information such as which apps are on your phone, how and when you use them, data about your activities and content within those apps, as well as how other people interact with you or your content within those apps. You are also letting our client collect information about your internet browsing activity (including the websites you visit and data that is exchanged between your device and those websites) and your use of other online services. There are some instances when our client will collect this information even where the app uses encryption, or from within secure browser sessions.”

Большинство пользователей, особенно подростки, в мир которых так хочет заглянуть Facebook, не способны полноценно осознать масштабы сбора информации, который осуществляет это приложение. Что именно собирает приложение, точно сказать невозможно, не посмотрев на логи на сервере, но зная Facebook, можно предположить, что все, до чего могли дотянуться их руки, они собирают.

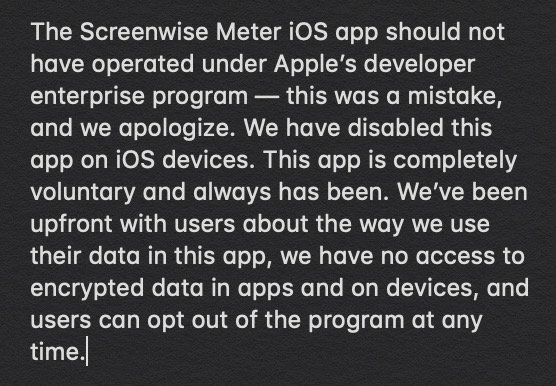

Проблема еще и в том, что корпоративный сертификат разработчика Apple нельзя использовать для распространения приложений таким образом. Enterprise сертификаты могут использоваться для подписи приложений, которые будут использоваться сотрудниками компании для внутренних нужд, с целью разработки и тестирования. Непонятно, какой будет реакция Apple в этой ситуации. Теоретически компания может (и должна) отозвать корпоративный сертификат разработчика Facebook, но там и до полноценной войны между двумя корпорациями недалеко. У Apple не так много рычагов для влияния на Facebook — не станет же Apple удалять приложение Facebook из App Store. Но это настолько очевидная пощечина Apple с её борьбой за конфиденциальность пользовательских данных, что компания просто обязана как-то отреагировать. Пора доставать попкорн.