Про систему авторизации в iPhone 5s с помощью отпечатка пальца вы уже, конечно, знаете, как и про то, что ее “взломали” — грубо говоря, в интернете было продемонстрировано видео о том, как ее обманули с помощью фальшивого отпечатка пальца. Для того, чтобы у вас было хорошее представление о том, как происходит этот процесс, что для этого требуется и почему это не так просто, как может показаться по описаниям на многих сайтах, я перевел статью человека, который это сделал. Марк Роджерс — один из тех, кто, хоть и не первый, но продемонстрировал успешный процесс обманывания TouchID, и он поделился мыслями о самом процессе и о том, что он думает про TouchID. Статья весьма познавательна и будет интересна всем, даже тем, кто успел разочароваться в Apple и технологиях сканирования отпечатков пальцев.

———–

Сейчас уже известно — технология TouchID была взломана. По правде говоря, никто из нас другого и не ожидал. Биометрия отпечатков пальцев использует данные, которые остаются везде, где вы бываете, и на всем, к чему вы прикасаетесь.

Тот факт, что отпечатки пальцев могут быть сняты, вообще не обсуждается — эксперты-криминалисты делают это уже много десятилетий. Большой вопрос заключался в том, сможет ли Apple с помощью TouchID внедрить дизайн, который бы сопротивлялся атакам с помощью скопированных отпечатков пальцев, или же они встанут в длинную очередь тех производителей, которые пытались, но не смогли разработать полностью безопасное решение.

Означает ли это, что TouchID ущербен и его следует избегать? Ответ на этот вопрос не такой простой, как можно было бы подумать. Да, у TouchID есть недостатки, и да, их можно использовать, чтобы разблокировать iPhone. Но реальность такова, что среднестатистический потребитель не должен заморачиваться на эти недостатки. Почему? Потому что их использование для взлома вовсе не такое простое.

Взламывание TouchID требует комбинации навыков, знаний о существующих научных исследованиях и терпения эксперта-криминалиста.

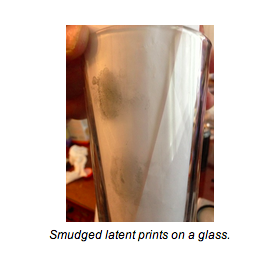

Во-первых, вам нужно получить подходящий отпечаток. Подходящий отпечаток не должен быть размазан, и это должен быть полный отпечаток нужного пальца, который разблокирует телефон. Если вы используете большой палец для разблокировки, как и предусмотрела Apple, тогда вы используете палец, который наименее вероятно может оставить качественный отпечаток пальца на iPhone. Попробуйте сами. Держите iPhone в руке и попробуйте разные положения, в которых вы обычно используете телефон. Вы заметите, что большой палец не так уж часто полностью соприкасается с телефоном, а когда соприкасается, то это обычно происходит в движении. Это означает, что отпечаток чаще всего будет смазанный. Так что для того, чтобы “взломать” телефон, вору надо будет не только определить, какой палец правильный, но еще и получить качественный, четкий отпечаток правильного пальца.

Смазанный отпечаток на стекле

Дальше вам нужно “снять” отпечаток. Это сфера экспертов по криминальным расследованиям. Вам нужно обработать отпечаток, используя одну из нескольких методик, включающих цианоакриловые пары (“суперклей”), и подходящий порошок для отпечатков пальцев, прежде чем аккуратно (и терпеливо) снять отпечаток, используя ленту для отпечатков. Это непросто. Даже с качественным отпечатком легко смазать результат, и у вас будет только одна попытка для этого: снятие отпечатка разрушает оригинал.

А дальше что? Если вы дошли до этого пункта, есть вероятность, что у вас есть слегка размазанный отпечаток, наклеенный на белую карточку. Можно ли использовать его для разблокировки телефона? Этот метод работал раньше на старых считывателях, но уже много лет не работает, и точно не на этом устройстве. Чтобы взломать его, вам понадобится воссоздать фактический фальшивый отпечаток пальца.

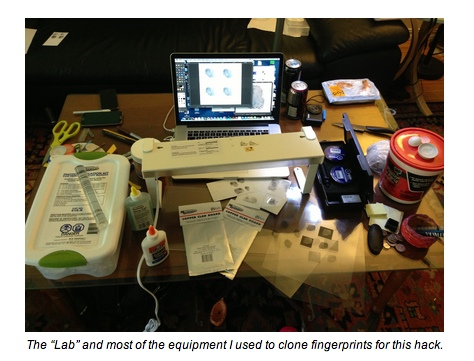

Оборудование для воссоздания отпечатка

Создание фальшивого отпечатка пальца — самая сложная часть и ее точно нельзя назвать простой. Это длительный процесс, который занимает несколько часов и требует использования оборудования стоимостью в тысячу долларов, включая камеру с высоким разрешением и лазерный принтер. Для начала, нужно сфотографировать отпечаток, не забыв сохранить масштаб, при этом сохранив адекватное разрешение и убедившись, что вы не нарушили целостность отпечатка. Затем вам нужно будет отредактировать отпечаток и вычистить как можно больше смазанности. Когда вы закончите, у вас будет два варианта:

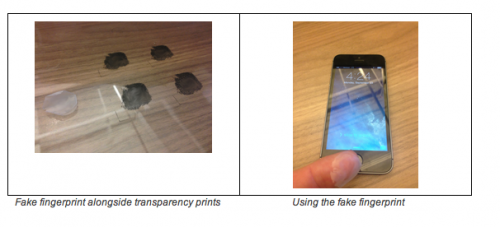

• Метод ССС. Инвертировать отпечаток в программном обеспечение и напечатайте его на прозрачной пленке, используя лазерный принтер с настройкой максимальной плотности тонера. Затем размажьте клей и глицерол на стороне распечатка, и оставьте его на какое-то время для “вулканизации”. Когда он подсохнет, у вас будет тонкий слой резинового подсохшего клея, который может работать как фальшивый отпечаток.

• Я использовал метод, продемонстрированный Tsutomu Matsumoto в его исследовании 2002 года “Влияние искусственного “вязкого” пальца на систему проверки отпечатков пальцев“. В этом случае вы используете вычищенное изображение и не инвертируя его, печатаете на прозрачную пленку. Затем вы берете прозрачную пленку и используете ее для проявления толстого медного проводящего рисунка на чувствительной к свету печатной плате, которые часто применяются в любительских электрических проектах. После проявления изображения на печатной плате с использованием специальных химикатов, вы должны провести плату через процесс под названием “вытравливание”, который вымывает все экспонированную медь, оставляя форму для отпечатка пальцев. Размажьте клей по ней, и когда он высохнет, у вас будет фальшивый отпечаток пальца.

Использование фальшивых отпечатков тоже не так просто; лучшие результаты я получал, цепляя их к слегка влажному пальцу. Я предполагаю, что этот метод улучшает контакт, выравнивая любые отличия в электрической проводимости между этим и “оригинальным” пальцем.

Так что мы из этого узнали?

На практике подобная атака все еще находится в сфере романов Джона Ла Карре. Какой-нибудь уличный воришка вряд ли с этим справится, и даже тогда ему понадобится много везения. Не забывайте, что у вас есть всего 5 попыток, прежде чем TouchID перестанет принимать отпечатки, требуя ввести пароль. Однако TouchID вряд ли устоит против направленной атаки. Целеустремленный злоумышленник с достаточным количеством времени и ресурсов для наблюдения за жертвой и сбора данных вряд ли будет рассматривать TouchID в качестве серьезной проблемы. К счастью, многим из нас не светит такая угроза.

TouchID не является “мощным” средством контроля безопасности. Это “удобное” средство контроля безопасности. Сегодня у более 50% пользователей вообще нет пароля на смартфонах, и причина номер один, почему люди их не используют — потому что это неудобно. TouchID — достаточно крепкий механизм для защиты пользователей от случайных или оппортунистических нападений, и это существенно лучше, чем вообще ничего.

Сегодня у нас на смартфонах хранится множество важной информации, больше, чем когда-либо. Честно говоря, многим из нас следовало бы относиться к смартфонам как к кредитным картам, потому что с его помощью можно проводить множество тех же финансовых транзакций. Безопасность с контролем отпечатка пальца поможет вам против трех самых популярных угроз, с которыми сегодня сталкиваются пользователи смартфонов:

– Защита отпечатка пальца сохранит ваши данные от уличного вора, который схватил ваш телефон.

– Защита отпечатка пальца поможет вам в случае, если вы уронили или забыли где-то свой телефон.

– Защита отпечатка пальца защитит вас от фишинговых атак (если Apple разрешит это)

У защиты отпечатком пальца есть и темная сторона: нам нужно внимательно изучить то, как эти данные будут храниться и как это может повлиять на приватность. Первое и главное — это вопрос о том, как хранятся данные об отпечатках пальцев. Как отметил сенатор Al Franken в своем письме к Apple 19 сентября, у нас есть только 10 отпечатков пальцев, и украденный или утекший отпечаток пальцев может иметь последствия на всю оставшуюся жизнь. Только представьте себе ситуацию, что ваши отпечатки стали появляться во всех местах совершения преступления в стране!

Так что вопросы следующие:

1. Какие данные сохраняет Apple о пальце, когда он регистрируется в системе?

2. Как эти данные хранятся и как к ним обеспечивается доступ?

3. Могут ли эти данные быть использованы для математического воссоздания отпечатка пальца или же через визуальную реконструкцию?

Точно так же к отпечаткам пальцев и другое отношение, чем к паролям и пин-кодам, со стороны законодательных органов. Например, полиция или другой подобный орган может заставить вас сдать отпечатки пальцев, хотя с паролями и пин-кодами это не так просто, несмотря на определенные юридические трудности в этом вопросе.

Как технология, биометрия отпечатков пальцев обладает недостатком, который, скорей всего, неоднократно будет вскрываться и исправляться в будущих продуктах. Это не должно нас отвлекать или заставлять нас думать, что следует вообще забросить биометрию отпечатков пальцев, вместо этого мы должны стараться сделать так, чтобы будущие продукты разрабатывались с учетом этого всего. Если мы будем использовать сильные стороны и предугадывать слабые, биометрия отпечатков может добавить ценность как к безопасности, так и к пользовательским впечатлениям.

То, чего я и мои коллеги ждем — это двухфакторная авторизация с помощью TouchID. Комбинируя два простых метода обеспечения безопасности, таких, как отпечаток пальца и 4-значный пин-код, вы создаете нечто существенно сложнее. Каждый из этих методов обладает своими недостатками и преимуществами. Двухфакторная авторизация позволяет получить все преимущества, минимизировав некоторые недостатки.

Представьте себе банковское приложение, где на старте вы сканируете отпечаток пальца для удобства — это легко и просто, и требуется только для того, чтобы проверить, что правильный человек запустил процесс. Однако, когда вам понадобится сделать что-то важное, вроде проверки баланса или перевода денег, мы поднимаем уровень сложности и вводим двухфакторную авторизацию — отпечаток пальца и 4-значный пин-код. Эта комбинация достаточно сильная для того, чтобы защитить пользователя против большинства сценариев, от физической кражи до фишинговых атак.

Правильно внедренная двухфакторная авторизация с поддержкой TouchID в корпоративном приложении может стать хорошей защитой против фишинговых атак вроде тех, что проводит Электронная Армия Сирии. Можно обмануть пользователя, чтобы тот выдал какой угодно пароль, но гораздо сложнее обмануть пользователя, чтобы тот отдал свои отпечатки пальцев кому-то на другом конце планеты.

Несмотря на то, что TouchID взломали, эта технология — замечательный шаг вперед для безопасности смартфонов, и я по-прежнему поддерживаю системы безопасности на базе сканирования отпечатков пальцев. Взлом TouchID дал мне возможность оценить и начать уважать дизайн системы, а также подкинул идеи о том, как ее можно улучшить в будущем. Я надеюсь, что Apple будет поддерживать контакты с отраслью по обеспечению безопасности, так как перед TouchID стоят неизбежные проблемы роста. Там полно пространства для ее улучшения, и много интересного для нас, если мы сделаем все правильно.

Для начала, Apple — сделайте нам двухфакторную авторизацию, пожалуйста!

Оригинал

Discover more from alexmak.net

Subscribe to get the latest posts sent to your email.

Блин жесть какая . Не смог дочитать. Где то на середине запутался в отпечатках

Интересно, стоит ли ожидать TouchID в новых макбуках?

Apple снова сделал революцию. Просто тихо и выеживаясь.

FTFY

Представьте на секунду что у вас всего 10 паролей на всю вашу жизнь и вы не можете из сменить. Представьте, что они либо уже известны неограниченному кругу лиц (вы сообщили их когда поступали на службу, пересекали границу, подозревались в совершении преступления), либо могут стать известны в любой момент без вашего на то ведома (вы сами раздаете их налево направо как визитки).

Сегодня снять нормальный отпечаток пальца может быть нетривиальной задачей (хотя это определенно не так сложно, как кажется), а завтра какой-нить левша соберет из лего и ардуино (а так же покрышки, презерватива и такой-то матери) машинку за 30 баксов, которая будет делать это в автоматическом режиме. Но это всё для тех воришек, кто схватил и побежал, люди посерьезней не станут себя утруждать и прихватят заодно и пальцы. С владельцем или без, история умалчивает.

Принтеры отпечатков пальцев себя тоже ждать не заставят. Поначалу конечно будут стоить тысяч двадцать баксов и интересовать только орг. преступность и органы, но под наплывом страждущих быстро подешевеют.

В общем, биометрия конечно штука хорошая и удобная, но не дай бог воспринимать её равноценной хорошему, длинному паролю, криптографическому токену или чему-то в этом роде.

Первый и главный фактор безопасности это удобство пользователя. Вот пример. Сбербанк. Банк-клиент. Логин-пароль передаются с соблюдением всех мер предосторожности. Для входа используются одноразовые коды с чека, который можно получить только в их банкомате. На чеке нет ни логина ни пароля – если он потеряется злоумышленникам это не поможет. Ввести одноразовый код можно только во временном окне в 30 секунд. Лишних попыток нет – будет запрошен другой код. Сохранять пароли логины не дает, чтоб не воспользовались злодеи. И что в итоге? В итоге юзер просто набивает все это в текстовый файл сберанк.txt и кладет на рабочий стол, потому что иначе ему в жизни не войти в клиент. В коде ошибется, ввести не успеет, да просто не разберет мелкие слепые надписи с чека. Там кстати могут быть буквы I,O рядом с цифрами 1,0 и все это шрифтами без засечек. 🙂 Вот чем кончается весь этот гулаг.

Это на работе ты можешь (да и то не всегда) заставить сотрудников исполнять пляску дрессированного медведя, с частным пользователем такое не проходит. Даже во имя своей безопасности пользователь никогда не пожертвует комфортом. Можешь дать ему и то и другое? Давай, он за это заплатит. Именно это и делает Apple. Пользователь платит не за криптографию и защиту, а за возможность подносить палец к экрану 1 раз вместо четырех. Не более того.

Разработчикам, когда они проектируют системы безопасности для частного клиента, пора перестать думать о себе как о Начальнике Первого Отдела, который запрещает глупым пользователям все что Не Положено. Они скорее выступают в роли проститутки, которая обслужив клиента, пытается добиться, чтоб по дороге домой он не потерял бумажник. Потому что если он потеряет, клиент обвинит во всем ее. А если рассердится за навязчивую заботу, то больше не вернется.

Я не эксперт-криминалист, но вроде бы уже существуют технологии снятия отпечатков пальцев с того же стекла (со стакана например) специальным сканером (боюсь хуйню сморозить, но толи инфракрасным, толи ультрафиоелтовым – вот ей-ей, не знаю). Что отличает такое снятие от описанных технологий, как измерение расстояний лазерной рулеткой против ползания с обычной…

Наконец, можно вделать тот же сканнер отпечатков эпплоподобный во что-нибудь нетривиальное, и подсовывать сие пользователю (я фантазирую, но вор, ориентированный на конкретного пользователя, может придумать многое) – вспомните, как вы прикладываете таблетку домофона к валидатору? Прижимая её большим пальцем, скорее всего. Да просто дружелюбный попутчик в купе поезда дал вам, техногику, помацать свой новейший гаджет, настроенный соответствующим образом… вот отпечаток и готов.

А на 3D-принтере на мягкой резине или пластике разве нельзя его распечатать? Ну, если придрочиться? Коль скоро его можно всяко разно в компе обработать, значит, можно и распечатать – софт появится быстро. Имхо, вопрос лишь техники.

На мой взгляд, это имеет место быть и решает проблемы (комфорта и безопасности) абсолютного большинства пользователей (потому что абсолютное большинство пользователей не интересует даже воров)). Для параноиков же – как минимум двухуровневая аутентификация, либо старые добрые генераторы паролей и прочие замечательные штуки.

99% людей, даже из тех, кто ставит пароль на разблокировку, использует четырехзначный цифровой, который подсмотреть – легче некуда.

Многабукаф. Даше этого юмора не осилил:

Только представьте себе ситуацию, что ваши отпечатки стали появляться во всех местах совершения преступления в стране!

И что? В любом кафе можно насобирать кучу отпечатков и наоставлять на местах преступления. Что мешает?