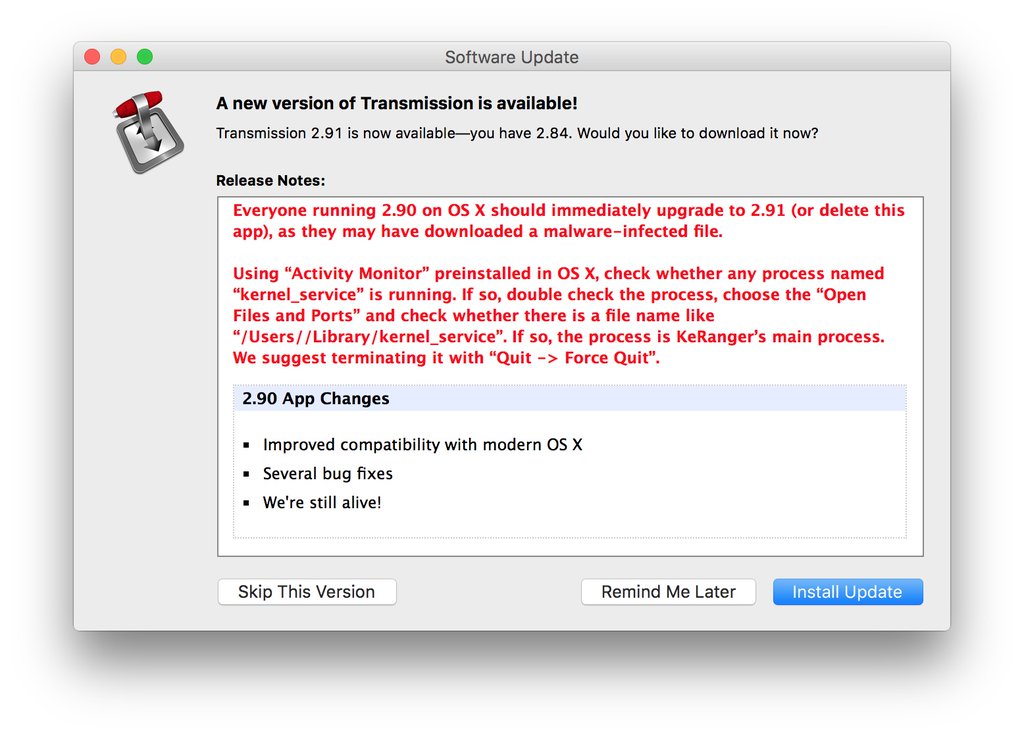

Пока вы там отдыхали и бегали за женщинами с тюльпанами, в интернетах разыгралась целая драма с вредоносным ПО для Мака. На выходных оказалось, что в новой версии торрент-клиента Transmission 2.90 оказалось внедренным вредоносное ПО под названием KeRanger. Будучи установленным вместе с обновлением Transmission, KeRanger мог зашифровать некоторые файлы на компьютере и вымогать у пользователя биткойны за расшифровку этих файлов. Впервые о KeRanger сообщили PaloAlto Networks.

С тех пор Apple отозвала украденный сертификат, который использовался для этой атаки, а также обновила встроенную в OS X систему Xprotect новой подписью, чтобы можно было превентивно идентифицировать этот зловред. Обновленная версия Transmission 2.92, выложенная на сайте, уже исправлена, но, как говорится, осадок остался.

Вообще про вирусы (и антивирусы) для Мака статьи в этом блоге выходили достаточно давно:

2007 год — Правда о вирусах для Mac OS X

2008 год — “Яблочные” антивирусы и всякое разное

2012 год — Троян Flashback: конец невинности

2013 год — Антивирус для Мака

Да и новинкой этот софт-вымогатель тоже нельзя назвать, вот еще в 2014 году Kaspersky Lab писали про FileCoder, но назвать его законченным “продуктом” тогда даже у экспертов KL рука не поднялась. Так что в какой-то мере KeRanger все же первый — первый функционирующий “вымогатель” для OS X. Масштабы заражения им тоже весьма незначительны: зараженную им версию Transmission скачали с сайта около 6,5 тыс пользователей, причем многие уже после того, как Apple отозвала сертификат, так что даже установить эту версию Transmission было невозможно:

Для сравнения масштабов, malware Locky в феврале заразило примерно 800 тыс ПК c Windows, но там и масштабы платформы другие.

Для сравнения масштабов, malware Locky в феврале заразило примерно 800 тыс ПК c Windows, но там и масштабы платформы другие.

Детали инцидента, известные на данный момент, следующие: злоумышленники взломали сайт Transmission и подложили туда инфицированный образ диска с Transmission и своим ПО, замаскированным под RTF файл. Их ПО, свою очередь, было подписано валидным сертификатом разработчика для OS X, поэтому система Gatekeeper в OS X сочла приложение безопасным. Был использован сертификат разработчика некой турецкой компании POLISAN BOYA SANAYI VE TICARET ANONIM SIRKETI, производителя различных химических продуктов — важный вопрос как раз в том, как злоумышленники получили доступ к этому сертификату.

При запуске Transmission приложение копировало General.rtf в /Library/kernel_service, откуда и запускался уже процесс. Этот процесс предполагал шифрование огромного количества файлов (более 300 расширений имени файла, включая):

Документы: .doc, .docx, .docm, .dot, .dotm, .ppt, .pptx, .pptm, .pot, .potx, .potm, .pps, .ppsm, .ppsx, .xls, .xlsx, .xlsm, .xlt, .xltm, .xltx, .txt, .csv, .rtf, .tex

Изображения: .jpg, .jpeg,

Аудио-видео: .mp3, .mp4, .avi, .mpg, .wav, .flac

Архивы: .zip, .rar., .tar, .gzip

Исходный код: .cpp, .asp, .csh, .class, .java, .lua

Базы данных: .db, .sql

Почта: .eml

Сертификаты: .pem

Дальше предполагалось, что приложение будет вымогать у пользователя за 1 биткойн (около 400 долларов) расшифровку этих файлов. Разработчики Transmission и Apple отреагировали на панику пользователей довольно оперативно, что позволило минимизировать ущерб для пользователей. И все же расслабляться не стоит, подобная атака вполне может повториться и позже, если KeRanger в достаточной мере модифицируют, чтобы встроенная антивирусная защита OS X его не опознавала. Судя по анализу специалистов Palo Alto Networks, KeRanger находится в стадии активной разработки и появление новых вариантов, включая версии с backdoors, вполне вероятны. Также будущие версии KeRanger могут попробовать шифровать файлы бекапов Time Machine, так что восстановление из бекапов тоже может оказаться не панацеей (точнее, например, можно и даже нужно держать больше одного типа бекапов для подобных случаев). А вообще хочется Мак-пользователей поздравить, у них теперь все как у взрослых, даже вредоносное ПО настоящее, а не из серии “ух ты, дай скачать-посмотреть!”.

alexmak.net

Apple, технологии, информационная безопасность и все остальное