Очередная “история дня”, связанная с фейлом в шифровании, в этот раз — в SSD-дисках. Исследователи университета Radboud в Нидерландах сообщили об обнаруженных уязвимостях в некоторых дисках SSD, которые позволяют обойти функцию шифрования диска и получилось доступ к данным на диске без использования пароля для расшифровки данных. Уязвимость затрагивает только те SSD-модели, поддерживающие аппаратное шифрование, где функции шифрования перенесены в отдельный встроенный чип, отдельный от главного процессора (модели Samsung, Crucial). Проблема заключается в кривой реализации спецификаций ATA Security и TCG Opal по внедрению аппаратного шифрования в самошифрующихся дисках.

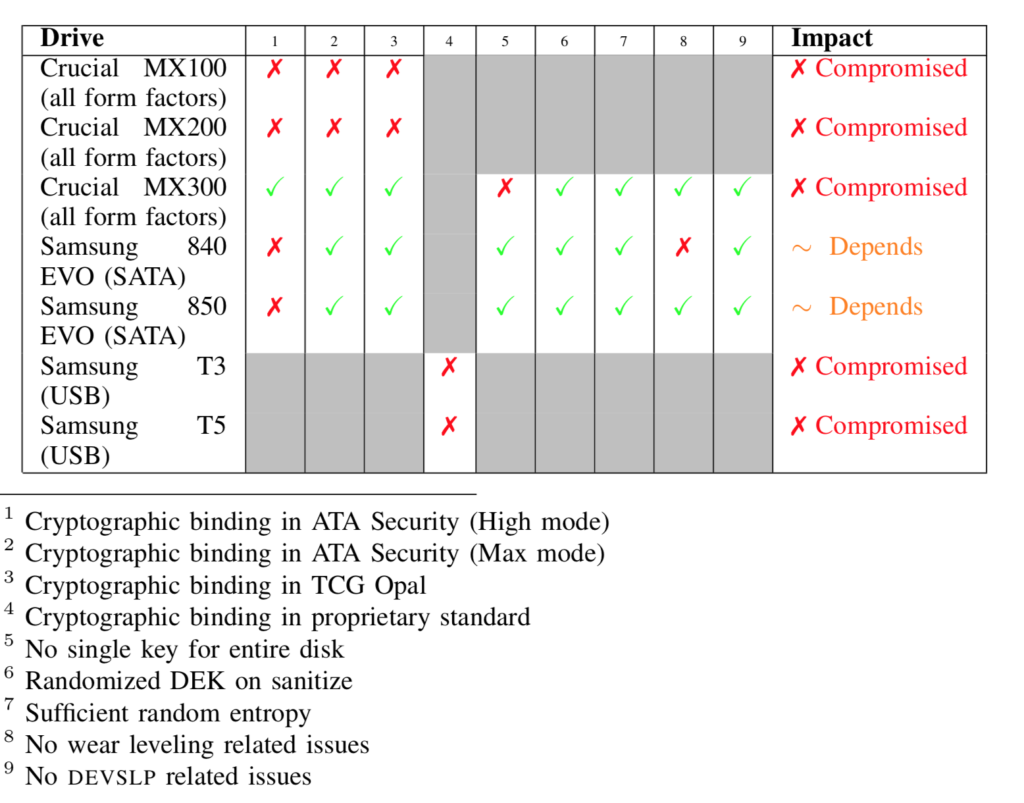

Полный отчет можно получить тут (PDF), но вот из него сразу список некоторых затронутых моделей дисков:

(это только те, что были протестированы в рамках исследования)

Я не буду пересказывать весь отчет, но в нем есть прекрасные вещи:

– мастер-пароль, указанный в руководстве пользователя, позволяющий расшифровать данные

– в некоторых случаях мастер-пароль был пустой строкой, и это позволяло получить доступ путем изменения одного бита в памяти устройства

– отсутствие криптографической связи между выбранным пользователем паролем и реальным ключом для шифрования диска

и тд.

К сожалению, ситуация становится хуже для пользователей Windows, использующих систему шифрования BitLocker – программного шифрования, встроенного в Windows. BitLocker устроен таким образом, что когда BitLocker обнаруживает аппаратное шифрование, то он говорит “а, ну тут все норм, я пошел”, оставляя шифрование на усмотрение самого устройства. Собственно, это означает, что, с учетом всех этих обнаруженных уязвимостей в уже указанных дисках Samsung и Crucial (а также во множестве еще неизвестных моделей с кривой реализацией ATA Security и TCG Opal), данные оказываются весьма доступными для тех, кто может пожелать получить к ним доступ. Групповой политикой BitLocker можно заставить шифровать данные и программным методом, но это требует переформатирования дисков. Исследователи в своем отчете также рекомендуют использовать VeraCrypt вместо аппаратного шифрования.

Кроме самого исследования вот еще интересные материалы на эту тему:

– https://medium.com/asecuritysite-when-bob-met-alice/doh-what-my-encrypted-drive-can-be-unlocked-by-anyone-a495f6653581?sk=064d23e289e95ac61d7c2c98bb972790

– https://www.zdnet.com/article/flaws-in-self-encrypting-ssds-let-attackers-bypass-disk-encryption/

Берегите там свои диски!

Discover more from alexmak.net

Subscribe to get the latest posts sent to your email.

Pingback: Cybersecus дайджест | alexmak.net