Рекомендации написаны для пользователей компьютеров Mac с операционной системой OS X 10.7 и выше, а также для пользователей мобильных устройств iPhone/iPad/iPod touch с системой iOS 5.0 и выше. Написаны они для ситуаций, когда происходит потеря или изъятие техники, а вы не хотите, чтобы информация с этих устройств попала в неизвестные руки. Также в этом списке содержатся рекомендации общего характера, относящиеся к базовым правилам сохранения неприкосновенности вашей личной информации, в случае если вы можете подвергаться хакерской атаке.

Разумеется, даже если вы будете неукоснительно применять все эти советы на практике, это не гарантирует на 100%, что с вашей информацией ничего не случится, но в целом уровень сложности несанционированного доступа к вашим устройствам и аккаунтам это должно повысить. Что-то из нижеперечисленного может оказаться достаточно очевидным на ваш взгляд, но не перечислить это все равно было нельзя. Также хочу отметить, что для большинства вещей, описанных ниже, я не стал писать пошаговых инструкций. Мне кажется, если вас будет настолько беспокоить безопасность ваших данных, вы сможете сами разобраться что к чему.

Данные на компьютере

-

Общие рекомендации

- Пароль на доступ к учетной записи должен быть сложным, содержащий в себе буквы, цифры и специальные символы

- Желательно минимизировать количество других пользователей на компьютере, а их пароли тоже должны быть сложными (безопасными)

- Возможность “гостевого” входа тоже должна быть отключена.

-

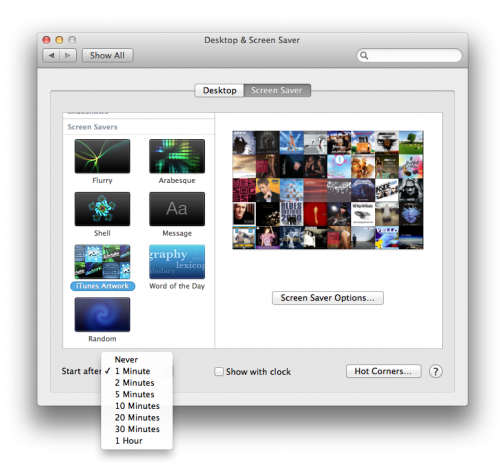

Настройки безопасности компьютера

- обязательный вход по логину-паролю, отключение автоматического логина

- запрос пароля по выходу из сна и скринсейвера

- минимальное время для активации скринсейвера

- настройка “горячих углов” для активации скринсейвера

- Log out после определенного времени неактивности

- активация Firewall в системе

- активация Stealth Mode (паранойя, а что делать?)

- Отключение любых опций Sharing в Настройках

-

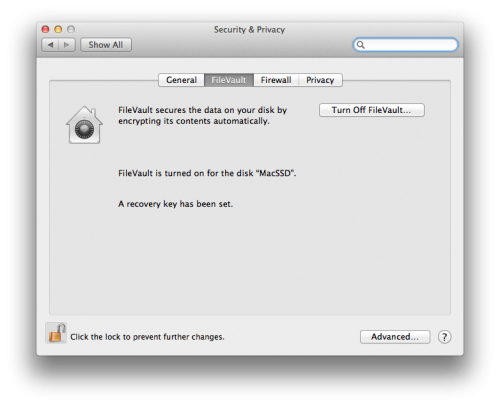

FileVault

- обязательная активация FileVault на диске с системой и БЕЗ возможности восстановления через MobileMe аккаунт

-

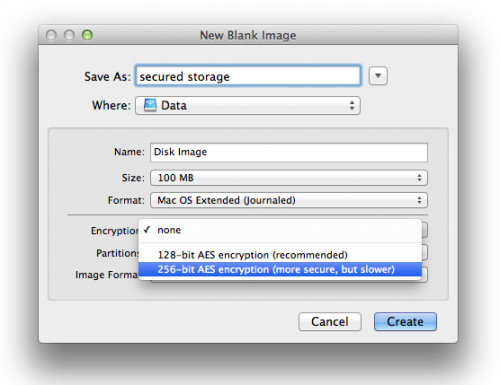

Хранение файлов

- Лучше всего для рабочих файлов создать зашифрованный образ диска, защищенный паролем с помощью Disk Utility и хранить все важные рабочие файлы на нем

- Альтернативный вариант — использование TrueCrypt с той же целью.

- Все внешние хранители данных (жесткие диски, USB Flash-карты), которые будут использоваться для хранения данных и обмена файлами между компьютерами Macintosh, должны обязательно быть Encrypted — в этом случае они будут запрашивать пароль при монтировании на рабочем столе Мака.

- Удаление всех данных на компьютере должно происходить с использованием опции Secure Empty Trash.

- Форматирование дисков и карт памяти должно происходить обязательно с использованием Secure Erase в Disk Utility

Этот образ диска необходимо хранить в облачных сервисах (например, DropBox или на другом хостинг-провайдере), и монтировать его каждый раз при начале работы с компьютером, вводя соответствующий пароль

Она умеет создавать образы из двух частей, с двумя паролями — при вводе одного отображается одна часть, с единорогами и бабочками на ней, при вводе другого — другая, с важной информацией. Таким образом можно добросовестно выдать один пароль, но не выдавать другой. Математическая модель построена таким образом, что невозможно установить, есть ли в конкретном образе диска вторая “секретная” часть, или нет.

-

iCloud

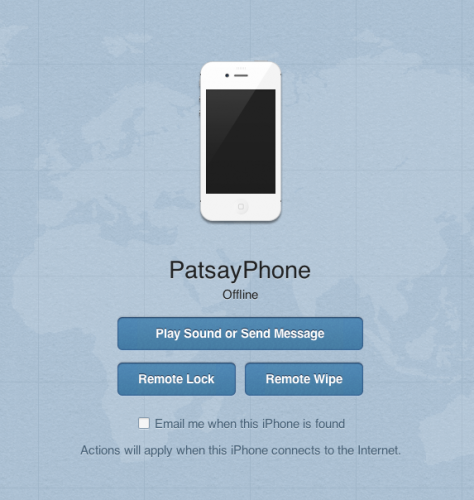

- Есть возможность посмотреть местонахождение устройства на сайте icloud.com

- Есть возможность удаленно “залочить” устройство запароленным доступом

- Есть возможность удаленно очистить устройство от всех данных

- Кроме того, при включении опции Email me when this device is found” на сайте iCloud, будет приходить информация о включениях устройства, когда оно было утеряно/изъято.

На всех устройствах (Mac, iPhone, iPad) обязательно должна быть настроена учетная запись iCloud (пароль на учетную запись должен быть сложным) и активирована опция Find My iPhone. В этом случае обеспечиваются несколько вещей (при условии, что устройство включено):

-

Безопасность мобильных устройств (iPhone/iPad)

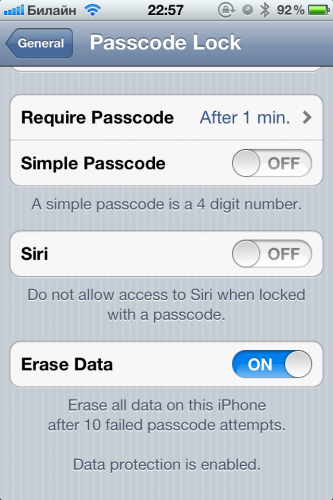

- Пароль на доступ в телефон должен быть обязательно установлен “сложный”, не 4-значный цифровой, а произвольный. Это обеспечит защиту от доступа и копирования данных с телефона при получении к нему физического доступа.

- Время активации блокировки экрана с паролем — минимальное, 1 минута или даже “немедленно”.

- Отключение работы Siri при залоченном экране

- Обязательно должна быть включена опция удаления данных после 10 неправильных попыток ввода пароля.

- На телефоне обязательно должна быть настроена учетная запись iCloud (см выше про iCloud)

- Должен быть отключен Bluetooth

- Избегать подключения к открытым WiFi-сетям (без паролей)

- Не синхронизировать устройства с iTunes через WiFi

- Регулярно обновлять ПО мобильных устройств обновлениями производителя

- По возможности использовать для переписки между устройствами (iPhone/iPad/Mac) iMessage, которые шифруются.

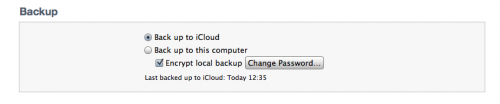

- При создании локальной резервной копии данных телефона через iTunes эта копия должна обязательно шифроваться, а пароль должен быть сложным.

В случае, когда при этом и пароль сложный, очень хочется махнуть на это все рукой, но не стоит.

-

Онлайн-аккаунты

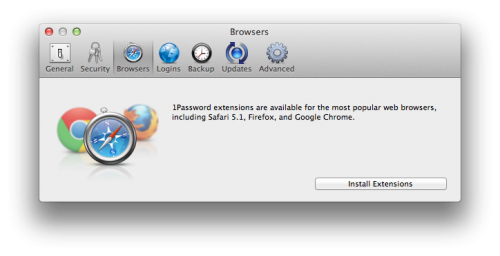

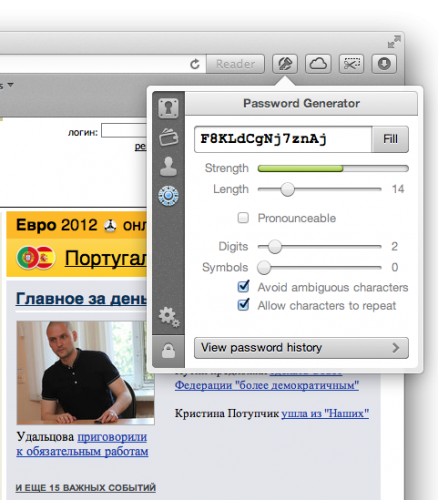

- В 1Password устанавливается 1 мастер-пароль, который должен быть сложным и безопасным

- 1Password интегрируется со всеми браузерами, в том числе с Safari, Chrome и Firefox

- База данных логинов и паролей в этом случае переносится между браузерами

- При регистрации новых аккаунтов 1Password обеспечивает генерацию случайных сложных паролей, которые потом сам в себя и сохраняет

- Таким образом, пользователь даже не знает пароль (поэтому его невозможно забыть), и для входа в тот или иной сайт использует сохраненные в 1Password пароли

- Бэкап базы 1Password можно автоматически сохранять в облачный сервис типа Dropbox.

- Никогда не использовать одинаковые пароли для разных сервисов. Минимум — общий пароль-база с изменяемыми параметрами, если это абсолютно необходимо (например, база “A1ex3y-”, далее домен сайта в обратном порядке – A1ex3y-Xednay для yandex.ru, A1ex3y-Xobpord для dropbox.com и т.п.).

Для различных сервисов в интернете крайне рекомендуется к использованию приложение 1Password. Оно обеспечивает не только безопасное хранение паролей, но и генерацию паролей. Алгоритм следующий:

-

Использование Keychain на Mac

- Сохранение логинов и паролей в браузере Safari должно быть отключено

- При использовании шифрованных образов дисков и других подключений на уровне OS X возникает соблазн сохранить пароль в Keychain, чтобы избежать последующих вводов паролей. Сохранять пароли в Keychain не стоит.

-

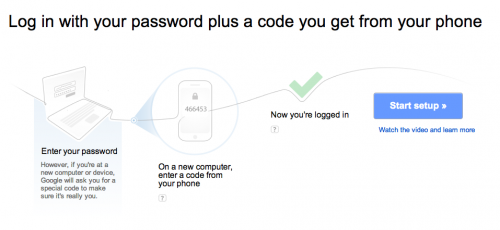

Использование почтового сервиса Gmail

- обязательно включить двухэтапную авторизацию на сайте Gmail, при которой на телефон будет приходить SMS-сообщение при логине

- Периодически проверять, не установлена ли пересылка всей корреспонденции на какой-то неожиданный адрес

- В идеале — периодически менять секретный вопрос-ответ.

это даст возможность вовремя выявить несанкционированный доступ и отключить остальные сессии к почтовому сервису.

-

Сохранение данных на мобильных устройствах

- При запросе браузера Mobile Safari на iPhone/iPad на сохранение логина-пароля — отказываться, данные не сохранять

- Существует версия 1Password для iPhone/iPad, которая обладает встроенным браузером, что вызывает определенный дискомфорт, когда это не Safari, зато безопасные пароли удобно применять

- В этой ситуации можно настроить синхронизацию файла паролей 1Password между всеми устройствами и для входа в области с логином-паролем использовать 1Password.

-

Передача данных по сети

- Обязательно использование HTTPS

- При настройке почтового клиента в приложении Mail обязательно использование подключения SSL

-

Настройка домашней сети

- Обязательная защита паролем беспроводной сети с системой WPA2

- Настроить доступ в сеть только разрешенным устройствам (фильтрация по MAC-address)

Антивирус

Это практически религиозный вопрос для многих Мак-пользователей — надо ли устанавливать антивирусное ПО на OS X, ведь Джобс столько лет твердил, что Маки безопасны и антивирус им не нужен. Я считаю, что для продвинутых пользователей Маков, которые при этом не бродят по порно-сайтам или торрент-трекерам, антивирус на самом деле не особо нужен, они способны следить за чистотой своих компьютеров и сами. Но при этом нужно понимать, что есть риск заражения даже без дополнительных действий со стороны пользователя, как показала недавняя история с трояном Flashback. Поэтому лучше подобрать себе подходящий пакет антивируса и установить его, дабы чувствовать себя в большей безопасности.

Кроме этого, после выхода OS X 10.8 пользователям пригодится опция, которая обеспечит возможность запрета установки-запуска приложений, которые попали на Мак не из App Store или же не были подписаны сертификатом разработчика. Это также должно помочь предотвратить установку ПО, пытающегося попасть на ваш Мак в обход пользователя.

В общем, это то, что пришло в голову за последние пару дней. Что-то упустил? Добавляйте в комментариях.

Discover more from alexmak.net

Subscribe to get the latest posts sent to your email.

Во времена работы с черной кассой, был у меня горячий винт который при необходимости быстро “выкидывался” и запускался только с пароля. Когда передавал дела, озвучил пароль приемнику и он чуть не умер, а потом истерика на неделю была =)) Пароль был kflf,tpuhfybxyjtgjktlkzn.kfyuf

ладабезграничноеполедлятюланга

Исли у вас нет паранои – это не значит что за вами не следят 🙂

И наоборот :)))

можно отдельные email сообщения шифровать, на основе открытого-закрытого клуча enigmail как пример для thunderbolt. Это поможет зашифровать письма от определенных лиц и вскрытие imap аккаунта ничего не даст.

Нахуй так жить, котоны!

Не ходить к важным ресурсам по http

Не доверять приложениям клиентам всяких популярных сервисов, ходить только через браузер по https

Ну либо точно знать, что приложение не хранит пароли и шифрует трафик

Доступ к трафику – вполне вероятный вектор атаки, и не обязательно только из открытых wifi сетей

комплекс мер для обеспечения безопасности рабочей станции тима кука.

для рядовых пользователей – 10x overkill.

ага, а особенно большой оверкилл для российских оппозиционеров и людей, которые могут подвергнуться атаке рейдеров 🙂

Вот бы еще бэкапы тайм-машины шифровать, тогда бы счастью предела не было бы 🙂

об этом я уже писал

http://alexmak.net/blog/2011/11/30/timecapsule/

в 10.8 это будет встроено по умолчанию.

Столько всего понаписали, а в важных местах – дырки оставили.

1. VPN. Купить платный американский VPN-аккаунт и ходить в интернет только через него. Бить себя по рукам при соблазне полазить через публичный WiFi, не включив VPN.

1б. Настроить VPN в смартфоне.

2. Если уж пользуетесь Gmail, заплатите за Google apps и собственный домен. Заведите учётную запись admin@yourdomain.com, присвойте ей адский пароль, запишите его на бумажку и спрячьте в сейф. Затем уже заводите yourname@yourdomain.com с правами рядового юзера и двухшаговой авторизацией. Если yourname@ поломают, вам не надо будет ждать неделями милости Гугла – зайдёте как admin@ с “чистого” компьютера и смените пароль. Заодно можно настроить и ящик yourname_backup@ и устроить пересылку всего входящего и исходящего туда. Даже если злоумышленник успеет что-то потереть – не беда.

да, VPN — это полезная штука, спасибо, забыл про него, хотя сам пользуюсь периодически. про Apps — это интересная тема, изучим.

Каким VPN провайдером пользуетесь?

Вместо 1password можно использовать lastpass.com (он как плагин есть для всех браузеров)

Я как понял они хранят пароль у себя? Тогда сомнительный совет.

Тут надо понимать, ЧТО и ОТ КОГО мы хотим защитить. Кто противник: злой кулхацкер, ревнивая жена или оборотни в погонах. Защита будет очень сильно отличаться.

Если злоумышленник получит физический доступ к

телефону/сим-карте двухэтапная авторизация gmail будет скорее уязвимостью. Или я не прав?

Еще надо разместить в почте блок из трех иконок и фото фуражки.

1. Find My Mac.

2. Пример «A1ex3y-Xednay для yandex.ru, A1ex3y-Xobpord для dropbox.com», на мой взгляд, неудачный. Его можно неправильно интерпретировать. Я бы заменил на что-нибудь типа «dsj4r682-v978n45v для yandex.ru, dsj4r682-38rn1fcr для dropbox.com». (Хотя в таком варианте становится ясно, что лучше уж просто использовать 1Password.)

3. По поводу антивирусов. Антивирус не сможет по-настоящему защитить от трояна. Если троян проработает на компьютере хотя бы некоторое время, прежде чем его обнаружит антивирус, у него с высокой долей вероятности уже будет мастер-пароль 1Password через keylogger. Кроме того, троян может отсутствовать в базе троянов. Кроме того, некоторые трояны маскируются как раз под антивирусы (пресловутый MacDefender, который рекламируется даже на добропорядочных ресурсах). На мой взгляд, в данный момент времени для Mac надо делать акцент не на антивирусах, а на том, чтобы пользователи понимали, что такое троян. Например, добавить такой абзац:

«Вас всеми правдами и неправдами будут пытаться обхитрить, чтобы вы запустили программу-шпион (троян). Эту программу могут замаскировать под картинку, под pdf-файл, под какую-то полезную утилиту, в том числе под антивирус. Кроме того, шпиона могут встроить в «пиратскую» версию популярной программы, например, Office или Photoshop, а затем разместить её на торрентах. Не ведитесь. Если вы открываете pdf-файл, а система предупреждает, что вы запускаете программу – запрещайте. Программы устанавливайте только из проверенных источников, лучше – только из Mac App Store. В 10.8 вы сможете полностью запретить запуск программ не из Mac App Store.»

Спасибо за пост, теперь будет удобно отвечать на вопросы одной ссылкой)

Алекс, ну, Вы-то ведь понимаете, что антивирусы от неивестных типов вирусов не спасают? Вот была дыра в Жабе под Макось, и что: хоть один бы предупреждение вывел? ))))

Эпл закрыла ее чуть ли не в тот же день, когда самый крикливая компания выпустила патч. Ну, и отличненько.

За статью спасибо. Много полезного

А, ну и, наверное, раз такой развёрнутый пост, надо бы добавить про backup. В противном случае, если у человека всё изымут при обыске, он не сможет с лёгким сердцем сделать Wipe My Mac/Wipe My iPhone. (Тем более, что следствие может вернуть вещи со стёртой информацией, либо даже вообще не вернуть.)

Если противником предполагаются органы следствия, то вся статья малоактуальна. Wipe работать не будет, потому что выключат интернет. Против терморектальной криптографии пароль бессилен. Двухфакторная идентификация? От людей, которые контролируют также и сотовую связь? И запросто изымут ваш телефон? И чем она поможет? То есть она поможет, но следствию. Не надо будет выбивать пароль, можно просто восстановить его имея телефон жертвы на руках.

Некоторой защитой может быть VPN, данные в облаке вне юрисдикции, а также внешний человек, который закроет доступ ко всему этому при возникновении проблем.

А чем keychain не угодил ?

Сетевая безопасность прямо самая актуальная тема нынче:

пару дней назад появилась аналогичная статья на другом блоге http://podtema.com/blog/safety/ (там в комментах конечно потрешовее, чем здесь) 🙂

Хотя содержание конечно что тут, что там можно заранее угадать перед прочтением (но в качестве пособия для начинающего, конечно, полезно) – в целом все сводится к установлению паролей и шифрования всего и вся + куда же без 1Password

Кстати, alexmak, ты действительно используешь сложный пароль на своем iPhone? Ведь лишний раз проверить что-то на телефоне – и надо снова вводить пароль. Не надоедает это?

Чтобы нельзя было отключить FindMyIphone, нужно закрыть паролем изменения аккаунтов и локкйшина в ios.

Саша, буквально 25-го числа лишился своего iPad. Так вот, функция Find My iPhone — исключительно для поисков девайса “за диваном/под бумагами”. При утере девайса с паролем на “вход” следует перепрошивка а значит он отваливается от аккаунта iCloud в котором можно бы за ним следить.

Потрясающе безапелляционная статья! Даже неожиданно

такое читать на таком уважаемом ресурсе. Просто тупо, огульно, без всяких

оговорок на тему того, кому это надо и зачем, дается странная «рекомендация»

механически выкрутить абсолютно все системные настройки всего в Mac OS

X/iOS по шкале «удобство-производительность/безопасность» на максимальную безопасность

и минимальное удобство-производительность. А что дедушка Стив отчего-то не просто так оставил

возможность выбора и дал людям возможность ребенку рисовать на айпаде дома, не

ставя пароль на закрытие экрана через 1 минуту, и что не для всех представляет

ценность пароль к форуму обсуждения мебельных ручек- это он неправильно сделал,

да? Ну-ну. Неважно, к чему эти пароли, неважно насколько ценной для

разных людей является разная информация. Просто тупо любые пароли делайте

разными, максимально сложными, чтобы они постоянно вводились. Даже на включение

стоящего в детской аймака, не дай бог кто пролезет утром в окно и включит его.

Как врач могу дать аналогичную “рекомендацию” как не заболеть простудой: сидите

зимой дома в стерильном боксе за герметически закупоренной дверью под ламинарным

потоком озонированного воздуха, никуда не выходите и ни с кем не обзайтесь.

После любого вынужденного контакта в течение часа мойте жесткой щеткой нос,

щетку потом сутки замачивайте в феноле. Одежду, в местрах от которой прошел

другой человек, обязательно в сухожаровой шкаф. Дом залить бетоном и защитаить

положительным давлением воздуха. Нет, вы не поняли – это всем так и всегла, и

тогда не будете чихать (самое смешное что это правда; как и соблюдение

перечисленные в статье рекомендации действительно “защитит” мой архиважный пароль

к форуму о дверных ручках, а аймак в детской – от нессанкционированного

включения залезшим в окно дворником).

Ещё можно на EFI пароль поставить.

Сбрасывается без контроля и последствий для данных. Самая замороченная процедура, которую я встречал, – была в PowerBook G5 Hi-rez. Там нужно было изменять количество памяти, манипулировать с аккамуляторм, нажимать хоткеи в положенное время и в положенном порядке, короче – убиться…. Зато там он даже по FW Target Disk mode не монтировался.

А Вы можете, если не сложно, кинуть мне статейку/инструкцию по сбросу? Насколько я знаю, в более-менее новых моделях сброс можно произвести только в авторизированных центрах. Даже те способы сброса что есть предполагают установку или запуск спец софта, но если ноут с FileVault и без гостевого доступа то не совсем понимаю как такое сделать можно.

да да, автор спараноил по высшему разряду 🙂

Да ладно. У меня в телефоне нет чертежей атомной ракеты. А потому нет никаких паролей и проч. Я еще не сошел с ума самому себе устраивать концлагерь. Даже пин всегда отключен.

При утере телефона за пять минут делается следующее (у жены украли как-то айфон): в ближайшем магазине, где есть точка провайдера, блокируется симка, а на компе меняется пароль iCloud.

Все. Остальное – просто никому не интересно.

про мак-адреса – лишнее, они снифаются за три секунды. WPA2-AES, НЕ TKIP.

Вот тут полезут проблемы со всякими Asus и Lenovo, Samsung со всяким зоопарком Win ME/SE/… и с Wi-Fi картами, которые криво реализовали WPA2-AES или только TKIP и понимают. Намучались уже….

Интереснее и полезнее другая задача: сделать так, чтобы наличие секретной инфы было невозможно обнаружить. То есть комп, фотки-книшки-порно :)) безобидные доки и – всё. Наличие шифрованного диска уже тут мешает… хорошая мысль кстати убрать расширение и поменять ему иконку 🙂

Для обычных пользователей я рекомендовал бы потратить пару минут и просто поискать в почте свои пароли.

Вы удивитесь.

Не забудьте очистить корзину после удаления этих писем.

Теперь никто не получит пароли, если взломают вашу почту.

Если подзадача – скрыть свое местоположение (допустим, вы предполагаете за собой слежку), то в интернет можно ходить через Tor.

Неожиданно эффективная мера – хранить ценные данные в крепко запароленных RAR архивах.

Для такой поголовной паранои просто необходимо, чтобы на Маке были коды ядерного чемоданчика президента; в остальных случаях достаточно просто систематически ” мыть руки “, а не “повседневно ходить в скафандре” !!!

А на основе чего к 1password доверие, а к сервису восстановления MobileMe нет?

В целом — по многим пунктам очень избыточно ИМХО. По мне так Keychain более надежен, чем 1Password (он у тебя хранится, а не у дяди).

Айфон к публичному вай-фаю пусть подключается — так больше шансов что он отправит свое местонахождение через FindMyPhone, если вынут симку из него. Минусов нет.

Если через 10 попыток айфон стирается — то можно и цифровой пароль оставить, не подберут.

Чем мешает Блютус?

Правильно ли я понимаю, что если все пароли в 1password и в мобильном Сафари мы их не сохраняем, то на секьюрные ресурсы вход только через спец-браузер 1password? Это же нереально неудобно!

Странно, что 1password через букмарклет еще не сделали вход в мобильном Сафари.

В остальном согласен.

Только важен баланс. Лишняя параноя ведет к уменьшению секьюрности, так как от нее устаешь. Вот какой смысл в отдельном контейнере зашифрованном, если FileVault и так все в нем хранит?

Про TrueCrypt. Программа хорошая (хотя бы из-за кросплатформенности), но всерьез верить в то, что вы спрячете что-то в двойном контейнере не стоит. Определить, что контейнер двойной, можно и без математической модели.

крутая статья…

На такой стадии паранойя уже и не лечиться 🙂