Что-то меня потянуло на ретроспективу этого года о том, что же Apple представила нам в 2020 году, и что из этого мне больше всего запомнилось и понравилось. Год-то был непростой и интересный, как на него не посмотри, и с Apple, и без неё. Но про эпидемии и прочие ужасы и без меня есть кому написать, а вот про то, что мне понравилось в Apple в 2020 году, кроме меня, точно никто не напишет. Это ведь не только нам пришлось столкнуться с трудностями реорганизации наших процессов с работой и жизнью во время пандемии. Различным компаниям, и Apple в том числе, пришлось тоже очень многое поменять, чтобы продолжить работу и выпуск новых продуктов.

Сейчас непонятно, будет ли 2021 год лучше. Некоторые думают, что нет:

Но я надеюсь, что таки будет лучше, и в следующем году Apple сможет нас поразить еще больше, чем в 2020 году. Планку-то они поставили весьма высокую, и мне пришлось немного пострадать, выбирая финалистов для этого списка.

5. Отказ от “бабочки”

Именно в 2020 году Apple окончательно избавилась от того, что стало темным пятном на репутации компании в последние годы — от использования клавиатуры типа “бабочка” в своих ноутбуках. Она появилась в 2015 году, заменив проверенную клавиатуру типа “ножницы”, и сразу стала объектом жалоб для многих пользователей. Сначала жаловались на то, что она плохо подходит для набора больших объемов текста за счет малого хода кнопок, а затем начались более основательные причины для жалоб — низкая надежность клавиатуры. Конструкция “бабочки” получилась такой, что, кажется, достаточно было одной пылинки, чтобы кнопка перестала срабатывать, и часто это требовало замены, причем не просто кнопки или клавиатуры, а всей верхней части ноутбука. Хорошо, если это происходило по гарантии, потому что без неё эта замена оказывалась весьма дорогостоящей. Несколько ревизий механизма, добавление защитной мембраны так и не смогли решить эту проблему, причину возникновения которой никто даже толком не знал. Не то, чтобы Apple сильно выиграла от нового механизма в плане толщины ноутбука, но, похоже, очень сильно проиграла репутационно. Мне лично повезло — ни в одном из трех ноутбуков с этим типом клавиатуры проблема отказывающих кнопок “не выстрелила”, но проблема от этого не перестала существовать. В итоге решением проблемы надёжности “бабочек” стала замена на модифицированную клавиатуру «ножницы», и в 2020 году кампания полностью от нее отказалась, с чем мы все её и нас поздравляем.

4. Apple TV+

Мне очень нравится концепция Apple TV+ как онлайн-кинотеатра в экосистеме Apple, прежде всего тем, что там очевидно чувствуется фокус на качественном контенте. Этим мне в свое время нравился сервис HBO, и это всегда отличало его в лучшую сторону от Netflix, ориентация которого на количество контента существенно размыла качество фильмов и сериалов в сервисе. Мне кажется, что в 2020 году я провел больше времени, смотря шоу в Apple TV+, чем в Нетфликс (если не считать The Office, который надо было закончить в этом году, потому что сериал покидает Нетфликс).

“Утреннее шоу”, “Тегеран”, “For All Mankind”, вышедший недавно анимационный фильм “Wolfwalkers”, “Дикинсон”, шикарные документальные фильмы, ну и, конечно же, “Тэд Лассо”, который я считаю одним из лучших сериалов 2020 года. Контента, кажется, не так много, но если его не бинжить, то его вполне достаточно, а если бы не пандемия, его было бы еще больше. Да и планы там отличные — один сериал Foundation чего стоит (кажется), ну и уже утвердили ещё два сезона Тэда Лассо. Поэтому для меня Apple TV+ как сервис Apple стал в 2020 году очень приятным сюрпризом, заслуживающим упоминания в итогах.

3. Презентации Apple

Пандемия осложнила множество процессов по всему миру, и это затронуло, конечно же, массовые мероприятия-анонсы, которые компания с большой продуктовой линейкой проводит в большом количестве на протяжении года. (Вся командировочная логистика, связанная с производством продуктов в Китае, Вьетнаме, Индии, Бразилии и других странах — это вообще отдельный филиал ада, который даже сложно себе представить). И вот внезапно все эти анонсы, на которые Apple собирала журналистов, или же конференцию WWDC, на которую приезжали тысячи разработчиков, внезапно пришлось перенести полностью в онлайн, и Apple справилась с этой задачей просто блестяще.

Сами анонсы — предмет для зависти и подражания всем, настолько все отточено, отлично снято, смонтировано, озвучено, приправлено юмором Федериги, и “доставлено” зрителям в простом, понятном и очень динамичном формате. С учетом того, что анонсы в этом году требовали существенного погружения зрителей в техническую часть, просто невозможно не отметить эти мероприятия как еще один успех компании. Планка теперь так высока, что я даже не знаю, как компания сможет ей соответствовать, когда нормальная жизнь восстановится, и можно будет снова проводить оффлайн-мероприятия. Но в случае с анонсом новых продуктов возможность позвать журналистов и сразу дать им возможность попробовать только объявленные новинки — это важная часть анонсов, и театр Стива Джобса, разработанный для таких мероприятий, не должен простаивать.

Гораздо обидней про WWDC, если она останется в онлайн-формате. С одной стороны, конференция в онлайне получилась очень успешной и позволила Apple покрыть гораздо большую аудиторию, чем “эксклюзивная” и дорогая конференция по приглашениям. С другой стороны, фактор реального сообщества, встречи со старыми знакомыми, общение с представителями Apple напрямую, beer-bash по четвергам, в конце концов — это все то, что делало WWDC таким запоминающимся событием для её участников, и я надеюсь, что Apple все-таки не прекратит проводить оффлайновую конференцию.

2. iPhone 12

Уже второй год подряд Apple использует удачную формулу выпуска почти что совершенной модели iPhone для массового потребителя. Связка обычной модели и условной профессиональной модели (iPhone 11 и iPhone 11 Pro в прошлом году, и iPhone 12 и iPhone 12 Pro в этом году) оказалась успешной с точки зрения маркетингового месседжа. Больше нет “обычный айфон” и “вот тут айфон подешевле из позапрошлогодних комплектующих”, теперь — а особенно хорошо это получилось как раз в этом году — есть главная модель, которая будет самой привлекательной и массовой, и есть несколько вспомогательных моделей вокруг нее.

В этом году главной моделью стал iPhone 12, который настолько ничтожно отличается от старшей 12 Pro, что у них даже чехлы одинаковые. Различия обычному пользователю еще пойди объясни про третью камеру или преимущества стали перед алюминием, а вот то, что там идентичные процессоры, практически такие же экраны на OLED, и тот же 5G, делает iPhone 12 идеальным устройством для всех, кому нужно купить в этом году новый “самый обычный iPhone”. А устройство действительно отличное, и рынок оценивает его совершенно заслуженно — iPhone 12 оказывается самым продаваемым смартфоном у Apple, и теснит даже более дешевых конкурентов, за что и получает второе место.

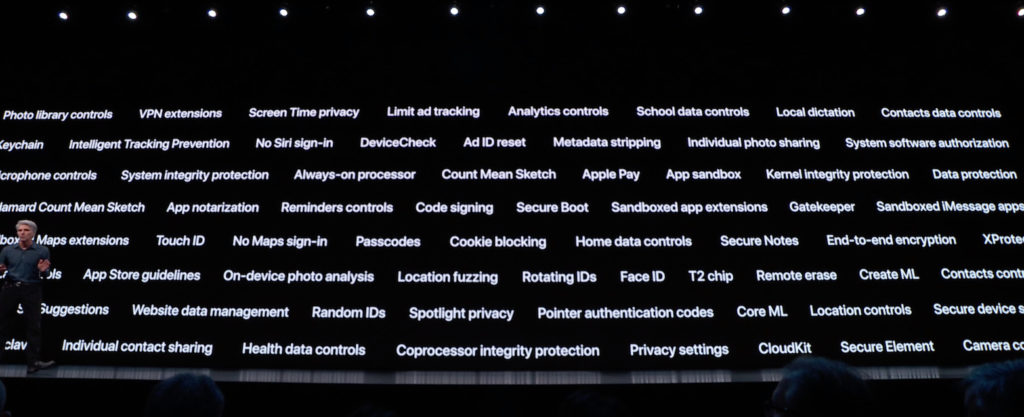

1. Маки с процессором М1

Мне кажется, что в 2020 году другое “первое место” для новинок Apple сложно представить. Сначала анонс о переходе на Arm-архитектуру процессоров для Маков на WWDC, затем выпуск реальных машин полгода спустя, а затем тесты производительности, в которых новый процессор рвет на части в плане производительности практически все на рынке, кроме самых дорогих и самых мощных процессоров для рабочих станций. Да, такие переходы не делаются просто ради галочки, и улучшения производительности и энергоэффективности были ожидаемы, но, мне кажется, никто не ожидал таких результатов. (Судя по интервью топ-менеджеров Apple, которые выходили в рамках их пресс-тура после анонса новых компьютеров, даже они не ожидали таких результатов).

И это только первое поколение процессоров, для Маков самого начального уровня. Честно говоря, от мыслей о том, куда это может привести Apple и Маки через 3-4 года, даже немного кружится голова. Удивительно, что всего лишь пару лет назад ходили разговоры о том, что Applе-де забросила Маки, увлекшись iPhone и iPad, и не развивает ни аппаратную часть, ни программную так, как делает это с мобильными устройствами. И внезапно такой поворот, который, несомненно, выводит Маки на совершенно новый уровень. Этот контроль с процессором дает Apple возможность развивать компьютеры так, как не снилось ни одному производителю компьютеров, которые вынуждены собирать компьютеры из комплектующих, произведенных другими компаниями. В этом плане 2021 год, уверен, порадует нас еще больше.

Хочу еще добавить, что новый процессор также позволяет нашему продукту виртуальных машин Parallels Desktop показывать невероятные результаты. Я начитался за последние пару недель с момента выхода предварительной версии Parallels Desktop для M1 Маков массу восторгов и отзывов от пользователей, и рассказов о том, как на таком Маке внутри Windows для Arm отлично работают x86 и x86-64 приложения (что, в свою очередь, тоже достижение Microsoft). Но то, как быстро работают внутри такой конструкции многие игры для Windows, даже для нас стало сюрпризом. Так что не CPU единым, GPU тоже хорошо!

PS Как ни странно, но я не смог включить в этот список оба новых продукта, которые я купил себе в этом году — iPhone 12 Pro и Apple Watch Series 6. Оба продукта оказались гораздо более эволюционными по сравнению с поколениями, которые они заменили, и хотя я не испытал сожаления от их приобретения, но и невероятного восторга у меня после перехода с iPhone 11 Pro и Apple Watch Series 5 соответственно они тоже не вызвали. “Надо просто прекратить эту порочную практику и апгрейдить устройства раз в 2-3 года, тогда и восторги появятся”, шепчет логика. Но кто же её будет слушать?

А о каких покупках в этом году пожалели вы?